O monitoramento e a análise de ameaças cibernéticas são fundamentais para a segurança da informação. Organizações precisam de ferramentas eficazes para coletar, armazenar e processar inteligência de ameaças de maneira estruturada.

O Yeti Threat Intelligence é uma plataforma open-source projetada para ajudar equipes de segurança a automatizar a coleta, correlação e enriquecimento de informações sobre ameaças, facilitando a investigação e resposta a incidentes.

Neste artigo do Blog Dolutech, exploramos o que é o Yeti, como ele funciona e como implementá-lo usando Docker Compose para um ambiente seguro e escalável.

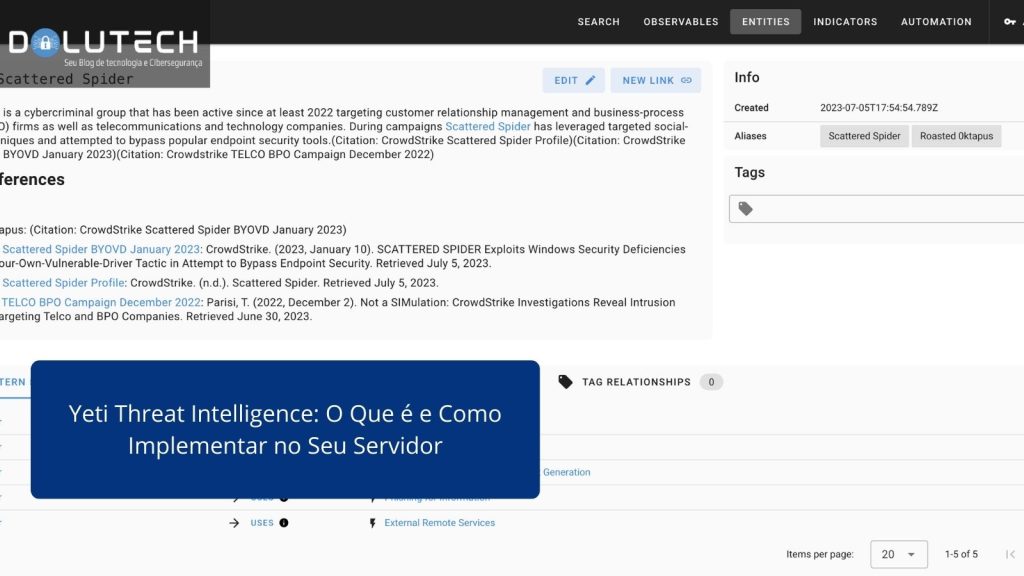

1. O que é o Yeti Threat Intelligence?

O Yeti (Your Everyday Threat Intelligence) é uma plataforma projetada para centralizar e processar dados de ameaças cibernéticas. Ele permite que analistas de segurança coletem, armazenem e analisem artefatos digitais usados por agentes maliciosos.

1.1 Funcionalidades Principais do Yeti

- Coleta e armazenamento de inteligência forense (IPs, domínios, hashes, malwares, etc.).

- Pesquisa e enriquecimento de observáveis (analisando artefatos em tempo real).

- Classificação automática de ameaças com base em atributos conhecidos.

- API poderosa para integração com outras ferramentas de segurança.

- Exportação de dados em formatos compatíveis com SIEMs, DFIRs e outras plataformas.

- Automação da inteligência de ameaças para facilitar a análise e mitigação de riscos.

Com essas capacidades, o Yeti é uma excelente solução para equipes de Threat Intelligence e DFIR (Digital Forensics and Incident Response), permitindo um fluxo de trabalho mais eficiente e estruturado.

2. Instalando o Yeti Threat Intelligence com Docker Compose

Para garantir uma instalação fácil e rápida, utilizaremos Docker e Docker Compose, garantindo compatibilidade e escalabilidade para ambientes de produção.

2.1 Pré-requisitos

Antes de começar, certifique-se de que seu servidor atenda aos seguintes requisitos:

- Sistema Operacional: Ubuntu 20.04+, Debian 11+, CentOS 8+, AlmaLinux 9+.

- Docker instalado: bashCopiar código

sudo apt update && sudo apt install -y docker.io docker-composeGit instalado:

sudo apt install -y gitPortas necessárias abertas: 80 (HTTP) e 443 (HTTPS).

2.2 Clonando o Repositório do Yeti

Baixe os arquivos do Yeti diretamente do GitHub:

git clone https://github.com/yeti-platform/yeti-docker.git

cd yeti-docker/prodIsso garantirá que você tenha todas as configurações necessárias para rodar o Yeti via Docker.

2.3 Configurando as Variáveis de Ambiente

Dentro do diretório prod, edite o arquivo .env para personalizar a configuração, incluindo a variável de autenticação:

nano .envAltere o valor da chave de autenticação:

YETI_AUTH_SECRET_KEY="minha_chave_super_secreta"Após salvar, prossiga para a inicialização dos serviços.

2.4 Inicializando o Yeti

Execute o seguinte comando para iniciar os contêineres:

/bin/bash ./init.shCaso queira iniciar manualmente com Docker Compose, use:

docker compose up -dIsso iniciará os seguintes serviços:

- API (backend)

- Frontend (interface web)

- Banco de Dados ArangoDB

- Redis (cache)

- Celery (agendamento de tarefas)

O Yeti estará disponível no endereço:

http://localhost:80/Se estiver rodando em um servidor remoto, substitua localhost pelo IP do servidor.

2.5 Criando um Usuário Administrador

Antes de acessar a interface, é necessário criar um usuário com privilégios administrativos:

docker compose run --rm api create-user admin minha_senha --adminAgora, basta acessar o painel do Yeti e fazer login com as credenciais criadas.

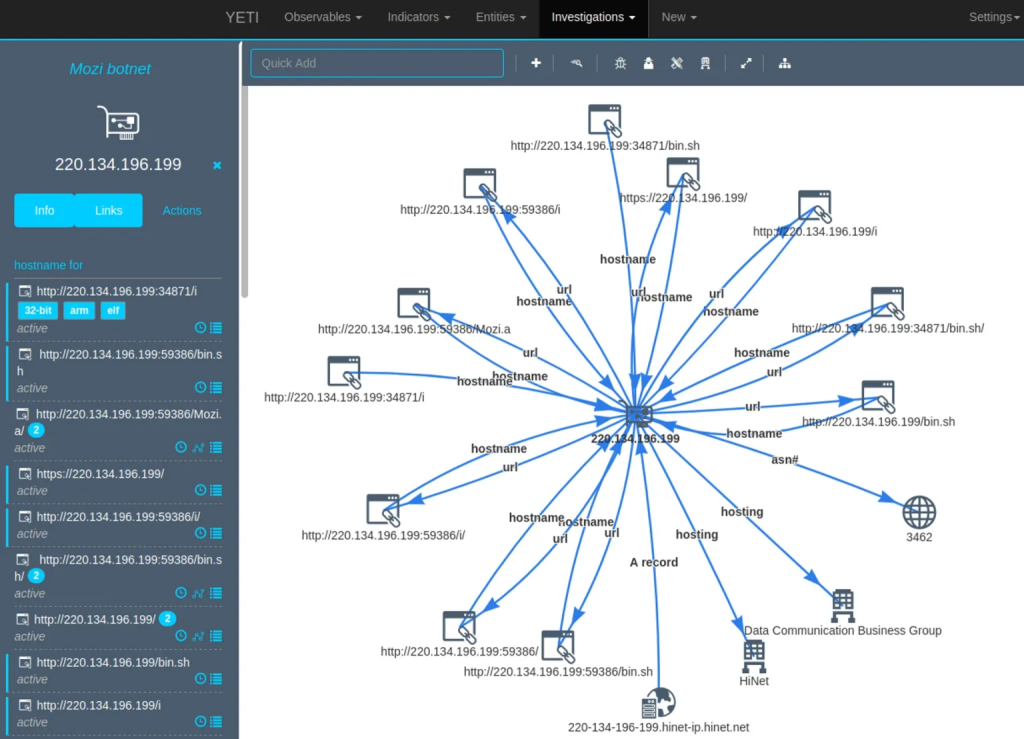

3. Configurando o Yeti para Análise de Ameaças

Após a instalação, podemos configurar o Yeti para coletar e analisar informações sobre ameaças.

3.1 Adicionando Inteligência de Ameaças

No painel do Yeti, você pode adicionar diferentes tipos de dados, como:

- IPs suspeitos

- Domínios maliciosos

- Hashes de arquivos maliciosos

- Indicadores de comprometimento (IOCs)

Basta acessar a aba “Observables”, clicar em “Add Observable” e inserir os dados relevantes.

3.2 Integração com Outras Ferramentas

O Yeti suporta integração com diversas soluções de cibersegurança, incluindo:

- SIEMs (Splunk, ELK, Wazuh)

- Ferramentas de Threat Intelligence (MISP, TheHive)

- Plataformas DFIR (Velociraptor, SIFT, Autopsy)

Para conectar o Yeti com outras ferramentas, utilize a API REST disponível no próprio painel.

3.3 Consultando Ameaças Conhecidas

O Yeti permite pesquisar rapidamente indicadores de ameaças. Para verificar se um IP ou domínio é malicioso, acesse a aba “Search”, insira o observável desejado e veja os resultados.

Também é possível buscar diretamente via API:

curl -X GET "http://localhost:80/api/observable?value=8.8.8.8"Isso retorna um JSON com os detalhes do IP pesquisado.

4. Monitoramento e Manutenção do Yeti

4.1 Verificando Logs

Caso o Yeti apresente algum problema, consulte os logs dos serviços:

docker compose logs -f api4.2 Atualizando o Yeti

Para atualizar a plataforma, basta baixar a versão mais recente e reiniciar os serviços:

cd yeti-docker/prod

git pull origin main

docker compose up -d --build4.3 Backup do Banco de Dados

Para evitar perda de dados, faça backups regulares do ArangoDB:

docker exec -it yeti-arangodb arangodump --output-directory /backupPara restaurar:

docker exec -it yeti-arangodb arangorestore --input-directory /backupConclusão

O Yeti Threat Intelligence é uma ferramenta poderosa para coletar, armazenar e analisar ameaças cibernéticas, fornecendo informações valiosas para defesa proativa e resposta a incidentes.

- Resumo das Etapas Implementadas:

- Instalamos o Yeti via Docker Compose

- Criamos um usuário administrador

- Adicionamos dados de inteligência de ameaças

- Exploramos buscas e integração com outras ferramentas

- Configuramos monitoramento e backups

Com esse guia, você pode implementar o Yeti no seu ambiente de segurança.

Mais informações: Yeti Threat Intelligence no GitHub

Amante por tecnologia Especialista em Cibersegurança e Big Data, Formado em Administração de Infraestrutura de Redes, Pós-Graduado em Ciências de Dados e Big Data Analytics e Machine Learning, Com MBA em Segurança da Informação, Escritor do livro ” Cibersegurança: Protegendo a sua Reputação Digital”.