No cenário da cibersegurança, novas táticas e métodos de ataque estão constantemente emergindo, desafiando as defesas tradicionais. Um dos métodos mais sofisticados e perigosos atualmente é o BYOVD (Bring Your Own Vulnerable Driver). Essa técnica permite que cibercriminosos utilizem controladores de dispositivos legítimos, mas vulneráveis, para comprometer sistemas e obter acesso privilegiado.

Neste artigo do Blog Dolutech, vamos explorar o que é BYOVD, como essa técnica funciona, os riscos que representa e as melhores práticas para proteger seus sistemas contra esse tipo de ameaça.

O Que É BYOVD?

BYOVD é uma sigla para Bring Your Own Vulnerable Driver (ou, em tradução livre, “Traga Seu Próprio Driver Vulnerável”). Essa técnica envolve o uso de controladores de dispositivos (drivers) legítimos, porém vulneráveis, como um vetor de ataque.

Drivers são softwares essenciais que permitem a comunicação entre o sistema operacional e o hardware de um dispositivo, como placas gráficas, dispositivos USB e impressoras. Como os drivers geralmente operam em nível elevado de privilégio no sistema, vulnerabilidades neles podem ser exploradas para executar código malicioso com permissões administrativas.

Como o BYOVD Funciona?

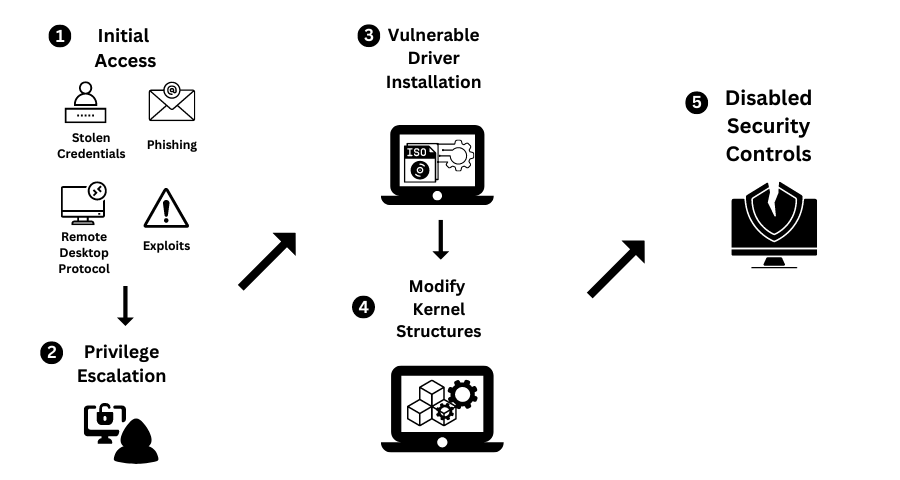

A técnica de BYOVD segue uma sequência de etapas cuidadosamente planejadas pelos cibercriminosos:

- Identificação de um Driver Vulnerável:

- Hackers identificam drivers legítimos que possuem vulnerabilidades conhecidas, mas que ainda estão amplamente em uso.

- Implantação do Driver no Sistema:

- O driver vulnerável é carregado no sistema de destino. Como o driver é assinado digitalmente, o sistema confia nele e permite sua execução.

- Exploração da Vulnerabilidade:

- A vulnerabilidade no driver é explorada para obter acesso ao kernel do sistema, onde os hackers podem executar código malicioso com privilégios elevados.

- Execução do Ataque:

- Com o controle do kernel, os invasores podem desativar softwares de segurança, instalar malware, roubar dados sensíveis ou manter acesso persistente ao sistema.

Por Que o BYOVD é Tão Perigoso?

O BYOVD é especialmente perigoso por vários motivos:

- Confiança no Driver:

- Drivers assinados digitalmente são confiáveis para sistemas operacionais. Isso permite que os invasores contornem muitas medidas de segurança que bloqueiam arquivos não assinados.

- Acesso ao Kernel:

- Drivers operam no nível mais alto do sistema (nível do kernel), o que significa que, uma vez explorados, os invasores têm controle total do sistema.

- Dificuldade de Detecção:

- O uso de um driver legítimo torna o ataque mais difícil de ser detectado por softwares de segurança tradicionais.

- Ataques Persistentes:

- Explorar drivers vulneráveis pode permitir que os invasores mantenham acesso ao sistema mesmo após a remoção de malware.

Exemplos Recentes de BYOVD

1. Uso de Drivers de Placas Gráficas

Ataques recentes exploraram vulnerabilidades em drivers de placas gráficas de fabricantes conhecidos. Hackers usaram esses drivers para desativar softwares de segurança e implantar ransomware em larga escala.

2. Drivers de Software Legado

Drivers de hardware mais antigo, que não recebem atualizações de segurança, também têm sido amplamente utilizados em ataques BYOVD.

3. Exploração de Drivers de Impressoras

Drivers de impressoras com falhas conhecidas foram explorados em ataques a redes corporativas, permitindo que os invasores se movam lateralmente e comprometam outros dispositivos.

Como Proteger-se Contra Ataques BYOVD?

Embora os ataques BYOVD sejam sofisticados, existem medidas que podem ajudar a mitigar os riscos associados a essa técnica:

1. Mantenha Drivers Atualizados

- Certifique-se de que todos os drivers estejam na versão mais recente, especialmente para dispositivos críticos.

- Verifique regularmente se o fabricante do hardware lançou atualizações de segurança.

2. Desinstale Drivers Obsoletos

- Remova drivers que não são mais necessários ou que pertencem a dispositivos antigos e fora de uso.

3. Habilite Assinaturas de Driver Rígidas

- Configure o sistema operacional para aceitar apenas drivers assinados digitalmente por autoridades confiáveis.

4. Implemente Controle de Aplicações

- Ferramentas como o Microsoft Defender Application Control (MDAC) podem ajudar a bloquear drivers vulneráveis conhecidos.

5. Use Soluções de Detecção e Resposta (EDR/XDR)

- Soluções avançadas de segurança podem detectar comportamentos anômalos associados à exploração de drivers, mesmo que sejam assinados.

6. Realize Auditorias de Segurança

- Realize auditorias regulares para identificar e corrigir vulnerabilidades no ambiente de TI, incluindo drivers.

Como o BYOVD Impacta as Organizações?

Ataques BYOVD podem causar diversos impactos negativos, incluindo:

- Perda de Dados: Invasores podem roubar informações confidenciais ou críticas para o negócio.

- Interrupções Operacionais: Explorações bem-sucedidas podem resultar em indisponibilidade de sistemas e redes.

- Aumento de Custos: Empresas podem enfrentar custos altos para remediação de ataques e restauração de sistemas comprometidos.

- Danos à Reputação: Violações de segurança podem afetar a confiança de clientes e parceiros.

Futuro do BYOVD e a Necessidade de Vigilância

Com o aumento da complexidade dos ataques e o número de dispositivos conectados, espera-se que o BYOVD continue a ser uma ameaça significativa. Fabricantes de hardware e desenvolvedores de sistemas operacionais estão investindo em medidas de segurança mais robustas, mas a responsabilidade também recai sobre usuários e organizações para manterem seus ambientes protegidos.

Conclusão

O BYOVD é uma técnica sofisticada que explora drivers vulneráveis para comprometer sistemas com altos privilégios. À medida que o cenário de ameaças cibernéticas evolui, é essencial que indivíduos e organizações entendam como esses ataques funcionam e adotem medidas proativas para proteger seus sistemas. Atualizar drivers, implementar controles de segurança e utilizar ferramentas avançadas de detecção são passos cruciais para mitigar o risco de ataques BYOVD e garantir a segurança de dados e operações.

Amante por tecnologia Especialista em Cibersegurança e Big Data, Formado em Administração de Infraestrutura de Redes, Pós-Graduado em Ciências de Dados e Big Data Analytics e Machine Learning, Com MBA em Segurança da Informação, Escritor do livro ” Cibersegurança: Protegendo a sua Reputação Digital”.