Em investigações de segurança cibernética, a rapidez e precisão na coleta de evidências são cruciais. Ferramentas forenses modernas precisam ser capazes de coletar artefatos relevantes de forma estruturada, segura e automatizada. Uma das ferramentas mais utilizadas hoje nesse contexto é o KAPE (Kroll Artifact Parser and Extractor).

Criado por Eric Zimmerman e mantido pela Kroll, o KAPE se tornou uma peça essencial para analistas forenses, investigadores e equipes de resposta a incidentes (CSIRTs), sendo usado em ambientes corporativos, governamentais e acadêmicos.

Neste artigo do Blog Dolutech, você vai aprender:

- O que é o KAPE e para que serve;

- Por que ele é amplamente adotado em processos de resposta a incidentes;

- Como utilizá-lo para realizar uma coleta completa de artefatos do disco utilizando o perfil !SANS_Triage;

- Um passo a passo prático com o comando ideal e parâmetros explicados.

O que é o KAPE?

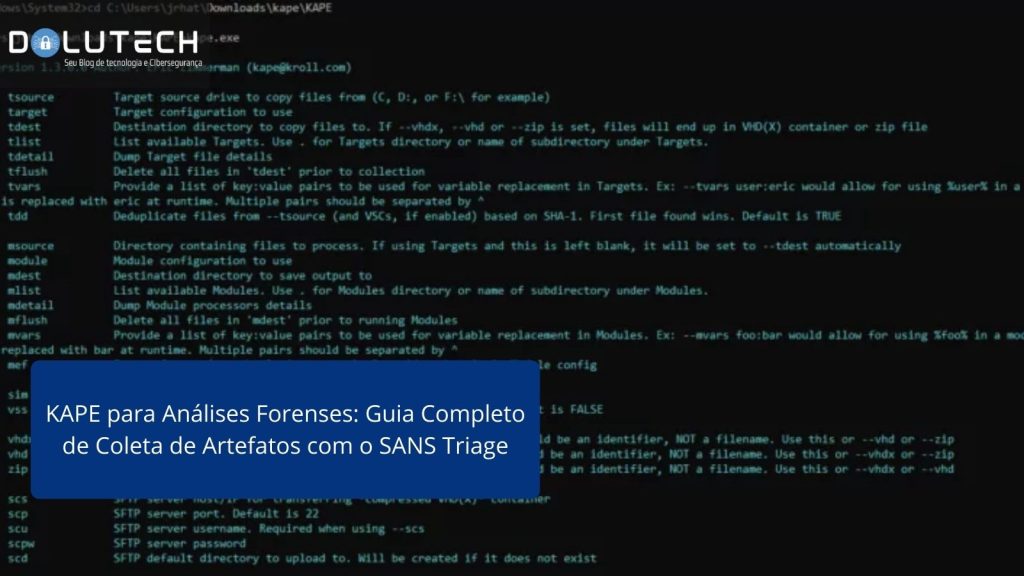

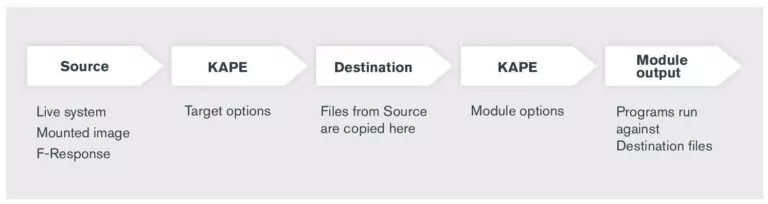

O KAPE é uma ferramenta forense desenvolvida para realizar a coleta e análise rápida de artefatos digitais. Ele pode atuar em dois modos principais:

- Coleta de Artefatos (Target Collection)

- Processamento de Artefatos (Modules Execution)

Ao contrário de ferramentas tradicionais que demoram horas para copiar um disco inteiro, o KAPE coleta apenas os arquivos relevantes para análise forense, economizando tempo e espaço.

Principais Vantagens do KAPE

- Velocidade na coleta de artefatos;

- Modularidade: permite usar targets e módulos customizados;

- Perfil de coleta prontos (como !SANS_Triage);

- Integração com ferramentas como Velociraptor, Plaso e Elastic;

- Portabilidade: roda diretamente de um pendrive ou volume externo.

Pré-requisitos

Antes de usar o KAPE, é necessário:

- Windows (a coleta deve ser feita com privilégios de administrador);

- Download do KAPE: https://www.kroll.com/en/services/cyber-risk/incident-response-litigation-support/kroll-artifact-parser-extractor-kape

- Extração dos arquivos em uma pasta (ex:

C:\KAPE) - Conhecimento básico em linha de comando (cmd/powershell)

Modo de Coleta: Target Collection com !SANS_Triage

O perfil !SANS_Triage é um dos perfis prontos oferecidos pelo KAPE. Ele foi desenvolvido com base nas recomendações do SANS Institute e tem como objetivo coletar os principais artefatos de interesse em uma triagem forense rápida.

Artefatos Coletados por !SANS_Triage Incluem:

- Logs do Windows (event logs);

- Histórico de navegação e arquivos de cache;

- Registros de execução de programas (ShimCache, Amcache);

- Prefetch e UserAssist;

- Informações de rede e sistema;

- MFT (Master File Table), USN Journal;

- Informações de contas de usuário e senhas armazenadas.

Comando para Coleta Forense com KAPE

Vamos agora ao comando ideal para realizar a coleta com KAPE:

kape.exe --tsource C: --tdest C:\KAPE\Output\ --target !SANS_Triage --vhdx none --no_prompt --zipExplicação dos Parâmetros:

| Parâmetro | Função |

|---|---|

--tsource C: | Define o volume de origem da coleta (normalmente o disco principal, C:). |

--tdest C:\KAPE\Output\ | Define o diretório onde os artefatos coletados serão armazenados. |

--target !SANS_Triage | Utiliza o perfil pronto !SANS_Triage para coleta rápida e eficaz. |

--vhdx none | Não cria um contêiner VHDX — útil para análise local simples. |

--no_prompt | Evita prompts interativos; ideal para automação. |

--zip | Comprime automaticamente os arquivos coletados em um .zip. |

Dica Dolutech: Para ambientes onde o disco é E:, D: ou até um volume montado, altere

--tsourcede acordo.

Passo a Passo da Execução

1. Baixe e Extraia o KAPE

Acesse o site oficial e extraia os arquivos em uma pasta acessível, como C:\KAPE.

2. Crie a Pasta de Destino

mkdir C:\KAPE\Output3. Abra o CMD como Administrador

Navegue até a pasta do KAPE:

cd C:\KAPE

4. Execute o Comando

kape.exe --tsource C: --tdest C:\KAPE\Output\ --target !SANS_Triage --vhdx none --no_prompt --zip5. Aguarde a Coleta

O tempo varia conforme o volume de artefatos. Normalmente, entre 3 a 15 minutos.

Pós-Coleta: O Que Fazer com os Artefatos

Após a coleta, você encontrará na pasta C:\KAPE\Output\ um arquivo .zip contendo:

- Artefatos organizados por categoria;

- Logs de execução do KAPE;

- Informações úteis sobre o host analisado.

Esses arquivos podem ser analisados por ferramentas como:

- Eric Zimmerman’s Tools (RECmd, Timeline Explorer)

- Autopsy/Sleuthkit

- Plaso (log2timeline)

- ELK Stack com dashboards forenses

- TheHive / MISP para análise colaborativa

Boas Práticas Forenses com KAPE

- Sempre utilize mídia externa (pendrive ou HD) para não contaminar o sistema analisado;

- Documente a hora de coleta, nome do operador e hash do ZIP para cadeia de custódia;

- Use contas com permissão mínima para análise posterior;

- Valide os dados coletados antes de qualquer ação corretiva.

- Faça novas analises na imagem gerada do KAPE sempre em uma Máquina Virtual

Conclusão

O KAPE é uma ferramenta essencial para qualquer profissional de resposta a incidentes e análise forense, combinando velocidade, modularidade e profundidade na coleta de artefatos. Com o uso do perfil !SANS_Triage, é possível obter rapidamente os dados mais relevantes de um sistema comprometido, facilitando a tomada de decisão e preservando provas digitais de forma profissional.

Se você atua em CSIRT, Blue Team, consultoria forense ou deseja fortalecer sua capacidade de investigação digital, dominar o KAPE deve estar no topo da sua lista de habilidades.

Amante por tecnologia Especialista em Cibersegurança e Big Data, Formado em Administração de Infraestrutura de Redes, Pós-Graduado em Ciências de Dados e Big Data Analytics e Machine Learning, Com MBA em Segurança da Informação, Escritor do livro ” Cibersegurança: Protegendo a sua Reputação Digital”.