A segurança cibernética tem evoluído constantemente devido ao crescimento de ataques sofisticados. O modelo Zero Trust surge como uma abordagem essencial, substituindo o tradicional conceito de confiança implícita por um sistema onde nada é confiável por padrão. Neste modelo, cada acesso e solicitação dentro da rede devem ser verificados, autenticados e autorizados continuamente.

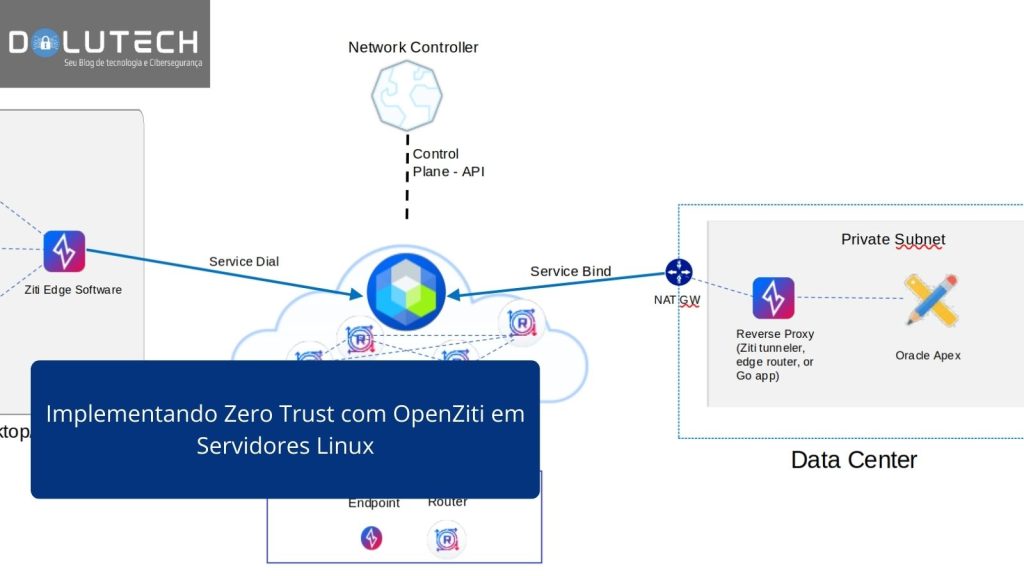

O OpenZiti é uma plataforma open-source que possibilita a implementação do Zero Trust Network Access (ZTNA), criando uma rede segura, flexível e criptografada para aplicações e usuários, sem expor os serviços diretamente à internet.

Neste artigo do Blog Dolutech, exploramos o conceito Zero Trust, como o OpenZiti pode ser utilizado para aplicá-lo e um guia detalhado para sua implementação em servidores Linux.

O Que é Zero Trust?

O conceito de Zero Trust elimina a ideia de perímetros de rede confiáveis, adotando uma abordagem onde cada requisição de acesso precisa ser explicitamente validada. Entre os principais pilares do Zero Trust, destacam-se:

- Verificação Contínua – Nenhum usuário ou dispositivo é confiável por padrão. Todas as conexões são verificadas constantemente.

- Privilégios Mínimos – Usuários e sistemas recebem apenas as permissões essenciais para desempenhar suas funções.

- Microsegmentação – A rede é dividida em segmentos menores, impedindo movimentação lateral de ameaças.

- Autenticação Multifator (MFA) – Acesso somente após múltiplas verificações de identidade.

- Criptografia de Dados – Todo o tráfego é criptografado de ponta a ponta.

A adoção desse modelo reduz drasticamente os vetores de ataque, tornando a infraestrutura mais segura e resistente contra ameaças externas e internas.

O Que é o OpenZiti?

O OpenZiti é uma plataforma Zero Trust Network Access (ZTNA) open-source, projetada para eliminar superfícies de ataque, protegendo aplicativos e infraestrutura sem a necessidade de VPNs tradicionais.

Principais Recursos do OpenZiti

- Acesso Seguro sem Exposição Direta – Os serviços não precisam ser expostos à internet.

- Criptografia de Ponta a Ponta – Protege o tráfego contra interceptação.

- Conectividade Definida por Software (SDP) – Fornece controle granular sobre acessos.

- Autenticação e Autorização Dinâmicas – Baseadas em identidade e políticas de segurança.

- SDKs para Integração Direta – Suporte a múltiplas linguagens e plataformas.

A grande vantagem do OpenZiti é a capacidade de criar redes Zero Trust sem a necessidade de VPNs tradicionais, tornando o ambiente mais seguro e eficiente.

Implementando OpenZiti em Servidores Linux

Agora, vamos ao passo a passo para implementar o OpenZiti e configurar uma rede Zero Trust segura.

1. Pré-requisitos

Antes de iniciar a instalação, verifique os seguintes requisitos:

- Sistema Operacional: Ubuntu 20.04+, Debian 11+, AlmaLinux 9+, Rocky Linux 9+.

- Acesso root ou usuário com privilégios sudo.

- Conectividade com a internet para baixar pacotes necessários.

2. Instalando OpenZiti no Servidor

Vamos instalar o OpenZiti no servidor que atuará como Controlador da Rede Zero Trust.

Passo 1: Baixar o OpenZiti

wget https://github.com/openziti/ziti/releases/latest/download/ziti-linux-amd64Passo 2: Tornar o binário executável e movê-lo para o diretório do sistema

chmod +x ziti-linux-amd64

sudo mv ziti-linux-amd64 /usr/local/bin/zitiPasso 3: Verificar a instalação

ziti version3. Configurando o Controlador (Controller)

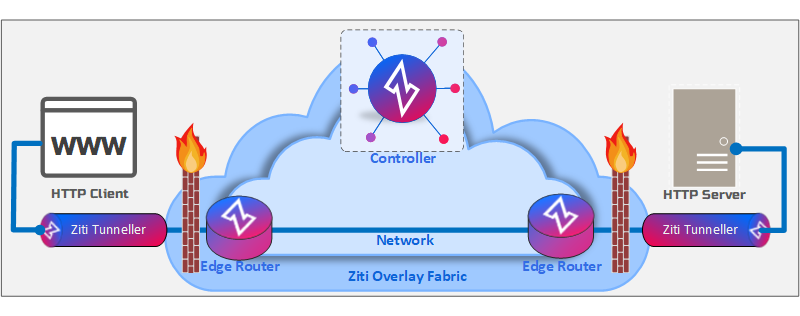

O Controller gerencia usuários, identidades e políticas de acesso dentro da rede OpenZiti.

Passo 1: Criar a Configuração do Controlador

ziti create config controller > controller.yamlPasso 2: Iniciar o Controlador

ziti-controller run controller.yamlAgora, o OpenZiti Controller está ativo e pronto para gerenciar conexões Zero Trust.

4. Instalando e Configurando o Roteador (Router)

O roteador OpenZiti é responsável por direcionar o tráfego criptografado entre clientes e servidores.

Passo 1: Baixar o OpenZiti Router

wget https://github.com/openziti/ziti/releases/latest/download/ziti-router-linux-amd64Passo 2: Tornar o binário executável e movê-lo para o diretório do sistema

chmod +x ziti-router-linux-amd64

sudo mv ziti-router-linux-amd64 /usr/local/bin/ziti-routerPasso 3: Criar a Configuração do Roteador

ziti create config router > router.yamlPasso 4: Iniciar o Roteador

ziti-router run router.yamlAgora, o roteador está operando e garantindo que o tráfego passe de forma segura e criptografada dentro da rede Zero Trust.

5. Configurando Identidades e Políticas de Acesso

No OpenZiti, cada usuário ou serviço possui uma identidade única, garantindo que somente dispositivos e usuários autorizados possam acessar os recursos.

Passo 1: Criar uma Identidade

ziti edge create identity user1 --type user --output-file user1.jsonEsse arquivo JSON será utilizado pelo usuário user1 para acessar a rede de forma segura.

Passo 2: Criar uma Política de Acesso

ziti edge create policy user-access --identity user1 --service my-secure-appAgora, user1 tem acesso ao serviço “my-secure-app”, garantindo um controle granular sobre a rede.

Conclusão

O OpenZiti é uma solução avançada para implementar Zero Trust Networks de forma eficiente e segura, eliminando a necessidade de expor serviços diretamente à internet.

Com esse guia, você aprendeu como instalar e configurar o OpenZiti em um servidor Linux, criando uma infraestrutura Zero Trust com controle total sobre acessos e políticas de segurança.

Resumo das Etapas de Implementação:

- Instalar OpenZiti no Servidor

- Configurar o Controlador (Controller)

- Configurar o Roteador (Router) para rotear tráfego seguro

- Criar identidades e políticas de acesso

- Garantir um ambiente Zero Trust seguro e eficiente

Se você deseja reforçar a segurança da sua infraestrutura, o OpenZiti é a melhor solução open-source para implementar Zero Trust.

Saiba mais sobre OpenZiti: OpenZiti – Site Oficial

Amante por tecnologia Especialista em Cibersegurança e Big Data, Formado em Administração de Infraestrutura de Redes, Pós-Graduado em Ciências de Dados e Big Data Analytics e Machine Learning, Com MBA em Segurança da Informação, Escritor do livro ” Cibersegurança: Protegendo a sua Reputação Digital”.