Em um cenário onde os ataques cibernéticos se tornam cada vez mais sofisticados, é essencial que os profissionais de segurança possuam metodologias eficazes para entender, detectar e mitigar ameaças. Nesse contexto, o modelo Cyber Kill Chain, desenvolvido pela Lockheed Martin, se destaca como uma ferramenta fundamental no arsenal da cibersegurança ofensiva e defensiva.

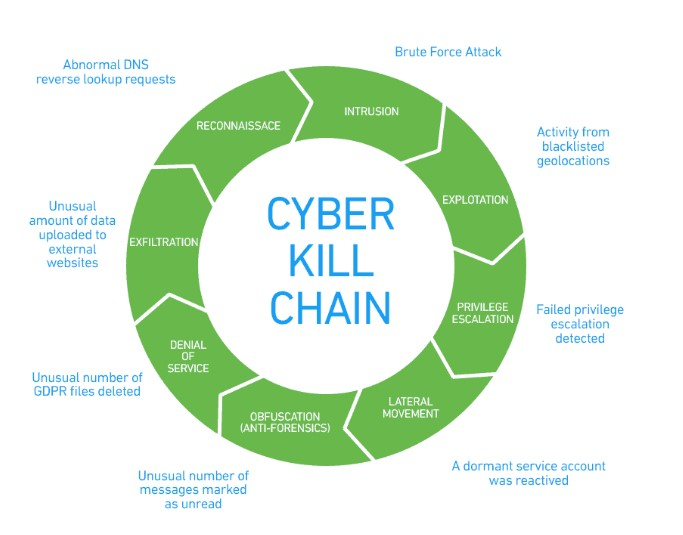

A Cyber Kill Chain ajuda a visualizar o ciclo de vida de um ataque, desde seu início até a exfiltração de dados, permitindo que profissionais de segurança intervenham em diferentes estágios da cadeia, reduzindo o impacto do ataque.

Neste artigo do Blog Dolutech, você entenderá:

- O que é o modelo Cyber Kill Chain;

- Quais são as etapas da cadeia de ataque;

- Como cada fase funciona;

- E como utilizar esse modelo para proteger ambientes corporativos e pessoais.

O Que é Cyber Kill Chain?

O termo “Kill Chain” originalmente vem do meio militar e representa a sequência de passos que um atacante segue para realizar um ataque com sucesso. A versão adaptada para a cibersegurança foi criada pela empresa Lockheed Martin e nomeada de Cyber Kill Chain.

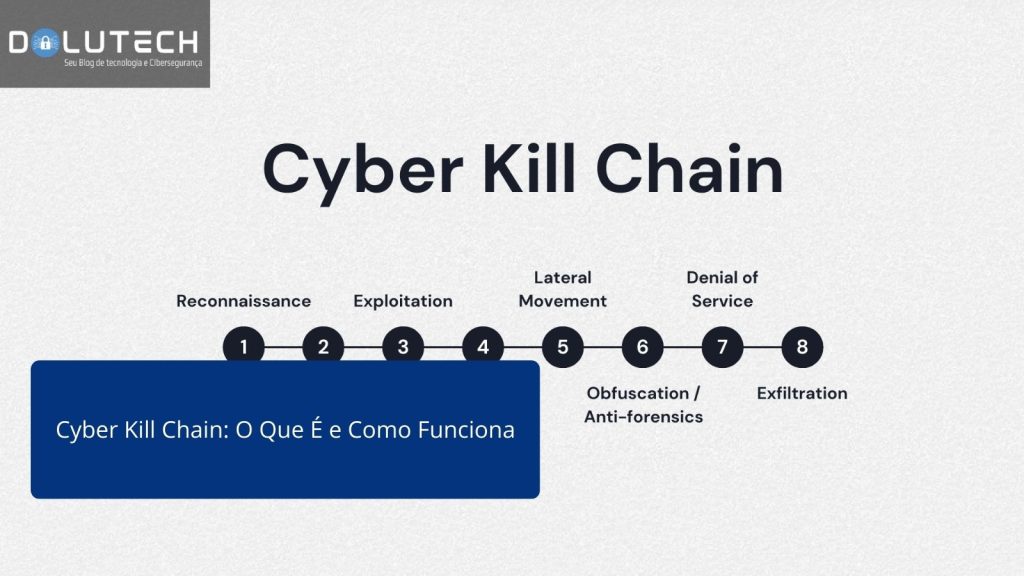

Esse modelo propõe sete fases distintas que representam o fluxo de um ataque digital, desde o reconhecimento até a extração de dados.

Objetivos da Kill Chain:

- Entender como os atacantes operam;

- Identificar comportamentos e padrões de ataques;

- Implementar mecanismos de defesa em cada fase;

- Melhorar o tempo de resposta e reduzir danos.

As 7 Etapas da Cyber Kill Chain

1. Reconhecimento (Reconnaissance)

Nesta etapa, o atacante coleta informações sobre o alvo. Pode incluir:

- Endereços IP públicos;

- Infraestrutura de rede;

- Domínios;

- E-mails e nomes de funcionários;

- Ferramentas e tecnologias utilizadas.

Exemplos de ferramentas:theHarvester, Shodan, Recon-ng, Maltego

Como defender:

- Monitoramento de consultas DNS e WHOIS;

- Minimização de exposição pública de dados;

- Uso de honeypots e armadilhas para atrair scanners.

2. Armazenamento (Weaponization)

O invasor prepara uma arma cibernética, como:

- Documento infectado com macro malicioso;

- Exploit personalizado;

- Link malicioso com carga de malware.

Exemplos de técnicas:

- Embutir malware em PDF, Word ou Excel;

- Utilizar kits de exploração (Exploit Kits);

- Gerar executáveis com backdoors.

Como defender:

- Análise comportamental de arquivos;

- Uso de sandboxing;

- Verificação de anexos por soluções de segurança (antivírus, EDR).

3. Entrega (Delivery)

Nesta fase, o atacante tenta entregar o artefato malicioso ao alvo, normalmente via:

Como defender:

- Filtros de e-mail e navegação;

- Educação e treinamento de usuários;

- Bloqueio de anexos suspeitos.

4. Exploração (Exploitation)

Aqui, o código malicioso é executado e aproveita falhas de segurança no sistema da vítima:

- Vulnerabilidades no navegador;

- Falhas em plugins (Java, Flash, etc);

- Scripts não sanitizados.

Como defender:

- Correção de vulnerabilidades (patch management);

- Restrição de execução de macros;

- Uso de ferramentas EDR com monitoramento de comportamento.

5. Instalação (Installation)

Uma vez explorado o sistema, o atacante instala:

- Backdoors;

- Rootkits;

- Malware persistente para manter acesso.

Como defender:

- Uso de antivírus e EDR;

- Controle de integridade de arquivos;

- Políticas de privilégio mínimo;

- Detecção de persistência via autoruns e agendadores de tarefas.

6. Comando e Controle (C2 ou C&C)

O sistema comprometido se conecta ao servidor de controle do atacante, que passa a comandar remotamente.

Técnicas comuns:

- Comunicação via HTTPS, DNS ou Tor;

- Comunicação reversa via PowerShell;

- Criptografia de payloads para evasão.

Como defender:

- Inspeção de tráfego de saída;

- Monitoramento de DNS suspeitos;

- Isolamento de hosts infectados.

7. Exfiltração de Dados (Actions on Objectives)

É a fase final onde o atacante executa seu objetivo:

- Roubo de dados;

- Vazamento de informações confidenciais;

- Criptografia de arquivos para ransomware.

Como defender:

- DLP (Data Loss Prevention);

- Criptografia de dados sensíveis;

- Monitoramento de grandes volumes de transferência;

- Segmentação de rede.

Como Utilizar a Cyber Kill Chain na Prática

1. Detecção Baseada em Etapas

Ao usar a Kill Chain como modelo de detecção, é possível criar alertas para cada estágio:

- Ex: alertar ao detectar varreduras anormais (fase 1);

- Detectar anexos maliciosos sendo abertos (fase 2/3);

- Alertar sobre tráfego para domínios recém-registrados (fase 6).

2. Criação de Regras no SIEM

A Cyber Kill Chain pode ser aplicada diretamente em ferramentas como:

Criando use cases alinhados à Kill Chain, você identifica e reage a ameaças de forma eficaz.

3. Integração com SOAR

Ferramentas como Cortex XSOAR ou TheHive podem automatizar respostas para cada etapa da cadeia, como:

- Isolamento de máquina comprometida;

- Requisição de bloqueio de IP em firewall;

- Geração de incidente em sistemas de ticket.

Vantagens da Cyber Kill Chain

- Fornece uma visão estratégica de como ataques ocorrem;

- Permite interceptar ameaças em diversos pontos;

- Ajuda a montar uma defesa em camadas;

- Alinha equipes de segurança e resposta a incidentes;

- Facilita integração com frameworks como MITRE ATT&CK.

Limitações da Cyber Kill Chain

Embora eficaz, o modelo tem suas limitações:

- Foco em ataques externos (pouco eficaz contra insiders);

- Linearidade — nem todos os ataques seguem a sequência exata;

- Adversários avançados podem saltar etapas ou usar técnicas alternativas.

Por isso, é recomendável combiná-la com outros frameworks, como:

- MITRE ATT&CK (com foco tático/técnico);

- NIST SP 800-61 (para resposta a incidentes);

- Zero Trust (modelo de arquitetura segura).

Conclusão

A Cyber Kill Chain é uma ferramenta poderosa para entender, detectar e combater ameaças cibernéticas. Ao mapear cada fase de um ataque, ela permite intervenções preventivas e corretivas, aumentando a resiliência da sua infraestrutura.

Se implementada corretamente, ela se torna um modelo estratégico para times de SOC, analistas de segurança, Blue Team e até Red Team, contribuindo para um ecossistema de segurança mais proativo.

Comece hoje mesmo a mapear sua segurança usando a Cyber Kill Chain e fortaleça sua postura defensiva.

Amante por tecnologia Especialista em Cibersegurança e Big Data, Formado em Administração de Infraestrutura de Redes, Pós-Graduado em Ciências de Dados e Big Data Analytics e Machine Learning, Com MBA em Segurança da Informação, Escritor do livro ” Cibersegurança: Protegendo a sua Reputação Digital”.