A segurança dos dispositivos conectados à internet é uma das maiores preocupações na era digital. Com a expansão da Internet das Coisas (IoT) e o aumento de dispositivos conectados, como câmeras de segurança, roteadores, e servidores, proteger esses ativos tornou-se uma prioridade. Nesse contexto, uma ferramenta poderosa e muitas vezes usada para encontrar vulnerabilidades é o Shodan.

O Shodan é um motor de busca especializado que permite pesquisar dispositivos conectados à internet, revelando informações detalhadas sobre eles, como portas abertas, serviços em execução e até vulnerabilidades conhecidas. Neste artigo, vamos explicar o que é o Shodan, como ele funciona e como você pode utilizá-lo para encontrar vulnerabilidades em dispositivos conectados à internet, além de dicas para proteger seus próprios sistemas.

O Que é o Shodan?

O Shodan é um mecanismo de busca que varre a internet em busca de dispositivos conectados, como servidores, roteadores, sistemas SCADA, webcams, e dispositivos IoT. Diferente de motores de busca tradicionais, como o Google, que indexam sites e páginas web, o Shodan coleta dados sobre infraestruturas de rede e dispositivos conectados.

As principais informações que o Shodan coleta incluem:

- Endereços IP e informações sobre o dispositivo.

- Portas abertas e serviços em execução (como HTTP, FTP, SSH).

- Certificados SSL e detalhes de configuração de segurança.

- Banners de serviço que podem expor informações sensíveis, como versões de software e sistemas operacionais.

Ao utilizar o Shodan, é possível identificar dispositivos vulneráveis, expostos ou mal configurados na internet, o que o torna uma ferramenta muito útil tanto para profissionais de segurança cibernética quanto para pesquisadores de vulnerabilidades.

Como Funciona o Shodan?

O Shodan funciona de forma semelhante a um motor de busca, mas, em vez de pesquisar conteúdos de sites, ele pesquisa dispositivos conectados à internet. Ele faz isso usando scanners de rede que varrem grandes blocos de endereços IPs públicos, coletando banners e informações dos dispositivos conectados.

Esses scanners testam portas comuns, como HTTP (porta 80), HTTPS (porta 443), FTP (porta 21), e SSH (porta 22), e coletam informações sobre os serviços que estão rodando nessas portas. Essas informações são indexadas em seu banco de dados, que pode ser acessado através da interface web do Shodan ou via API.

Como Utilizar o Shodan para Encontrar Vulnerabilidades

Agora que você sabe o que é o Shodan e como ele funciona, vamos explorar como usá-lo para identificar vulnerabilidades em dispositivos conectados à internet. Esteja ciente de que o uso dessa ferramenta para fins não autorizados pode ser ilegal, e deve sempre ser feito de forma ética e com permissão dos proprietários dos sistemas.

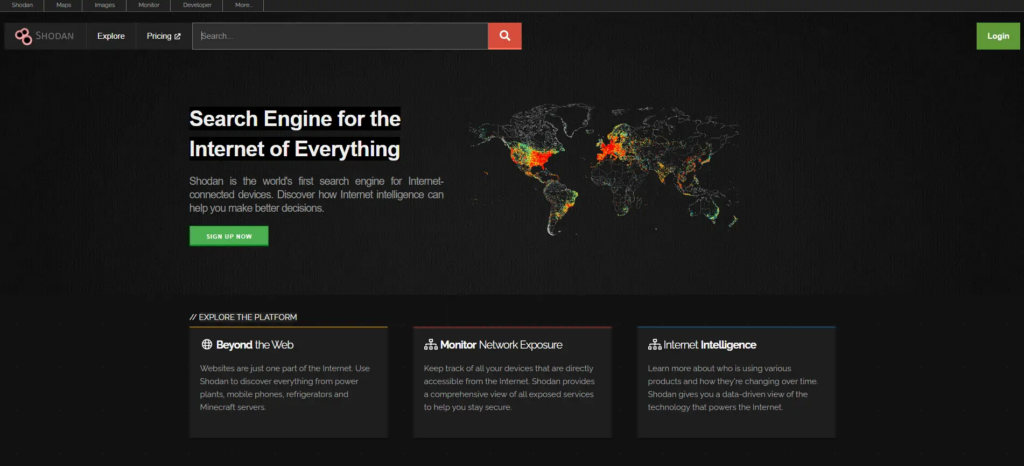

Passo 1: Criar uma Conta no Shodan

Embora você possa utilizar o Shodan de forma limitada sem uma conta, para aproveitar ao máximo os recursos avançados da ferramenta, é recomendável que você crie uma conta gratuita no site oficial do Shodan:

- Acesse: Shodan.io

- Crie uma conta ou faça login caso já tenha uma.

Passo 2: Usar Termos de Busca para Encontrar Dispositivos

A interface de busca do Shodan permite usar termos de pesquisa específicos para encontrar dispositivos expostos. Aqui estão alguns exemplos de buscas comuns:

- Pesquisa por serviço: Para encontrar servidores ou dispositivos rodando um serviço específico, como SSH, use o termo de busca:

port:22Esse comando mostrará dispositivos com a porta SSH (22) aberta.

Pesquisa por vulnerabilidades: Para encontrar dispositivos com uma vulnerabilidade conhecida, você pode adicionar a palavra vuln na busca, combinada com o número CVE (Common Vulnerabilities and Exposures):

vuln:CVE-2020-3452Isso mostrará dispositivos que são vulneráveis à falha específica identificada pelo CVE-2020-3452.

Pesquisa por tipo de dispositivo: Para localizar câmeras de segurança conectadas à internet, por exemplo:

webcamEsse comando revelará câmeras de segurança que estão expostas à internet.

Pesquisa por localização: Para limitar a busca a uma região geográfica, você pode usar o comando:

country:"BR"- Esse comando restringe os resultados a dispositivos localizados no Brasil.

Passo 3: Analisar os Resultados da Busca

Ao realizar uma pesquisa no Shodan, você verá uma lista de dispositivos que correspondem aos critérios especificados. Cada dispositivo tem um banner que fornece informações detalhadas, como:

- Endereço IP do dispositivo.

- Serviços e portas abertas.

- Banners de software que indicam o sistema operacional, versões de serviços e, em alguns casos, detalhes de segurança, como certificados SSL.

Passo 4: Identificar Vulnerabilidades

Uma das funcionalidades mais úteis do Shodan é sua capacidade de indicar se um dispositivo é vulnerável a ataques conhecidos. Isso é feito automaticamente através de suas integrações com bancos de dados de vulnerabilidades, como o CVE e o National Vulnerability Database (NVD).

Se o Shodan identificar uma vulnerabilidade em um dispositivo, ele exibirá o CVE correspondente ao lado dos resultados. Ao clicar no CVE, você será direcionado a uma página com mais informações sobre a vulnerabilidade, incluindo os detalhes técnicos e formas de mitigação.

Passo 5: Acesso à API do Shodan para Automação

Para aqueles que desejam integrar o Shodan em um processo automatizado de verificação de vulnerabilidades, o Shodan oferece uma API robusta que pode ser usada para realizar pesquisas programáticas. Através da API, você pode criar scripts que monitoram continuamente dispositivos e alertam sobre novas vulnerabilidades.

Para utilizar a API, você precisará de uma chave de API (disponível após a criação da conta). A documentação completa da API do Shodan pode ser encontrada no site oficial: API Shodan

Como Proteger Seus Dispositivos de Serem Encontrados no Shodan

Agora que você entende como o Shodan pode ser usado para encontrar dispositivos vulneráveis, é importante garantir que seus próprios dispositivos não apareçam nas buscas e estejam protegidos contra ataques. Aqui estão algumas dicas para proteger seus dispositivos:

- Feche portas desnecessárias: Verifique quais portas estão abertas e feche aquelas que não são absolutamente necessárias.

- Use firewalls: Configure um firewall robusto para filtrar o tráfego de entrada e bloquear tentativas de acesso não autorizado.

- Mantenha o software atualizado: Certifique-se de que todos os dispositivos estejam rodando as versões mais recentes do software e que todas as vulnerabilidades conhecidas estejam corrigidas.

- Desative banners de serviço: Muitas informações de banners que o Shodan coleta podem ser desativadas para não expor versões de software.

- Use VPNs: Sempre que possível, isole dispositivos sensíveis em redes privadas virtuais (VPNs) para evitar exposição pública.

Conclusão

O Shodan é uma ferramenta poderosa que pode ser utilizada tanto para pesquisa de segurança quanto para monitoramento proativo de vulnerabilidades. Ao entender como ele funciona e como utilizá-lo corretamente, você pode identificar possíveis fraquezas em dispositivos conectados e tomar medidas para proteger sua rede. Lembre-se de usar o Shodan de forma ética e dentro da lei, sempre com autorização para explorar vulnerabilidades em dispositivos que você não possui.

Amante por tecnologia Especialista em Cibersegurança e Big Data, Formado em Administração de Infraestrutura de Redes, Pós-Graduado em Ciências de Dados e Big Data Analytics e Machine Learning, Com MBA em Segurança da Informação, Escritor do livro ” Cibersegurança: Protegendo a sua Reputação Digital”.