Os ataques cibernéticos têm evoluído ao longo dos anos, tanto em complexidade quanto em escala, e um dos principais responsáveis por essa evolução são as botnets. A capacidade de controlar inúmeros dispositivos infectados para lançar ataques coordenados tornou as botnets uma das ferramentas favoritas dos cibercriminosos. O impacto desses ataques pode ser devastador, tanto para indivíduos quanto para empresas, resultando em quedas de servidores, roubo de dados e até mesmo prejuízos financeiros significativos.

Neste artigo, vamos explorar a evolução das botnets, entender como elas funcionam, e, o mais importante, discutir as medidas que podem ser tomadas para proteger sistemas contra essa ameaça.

O Que é uma Botnet?

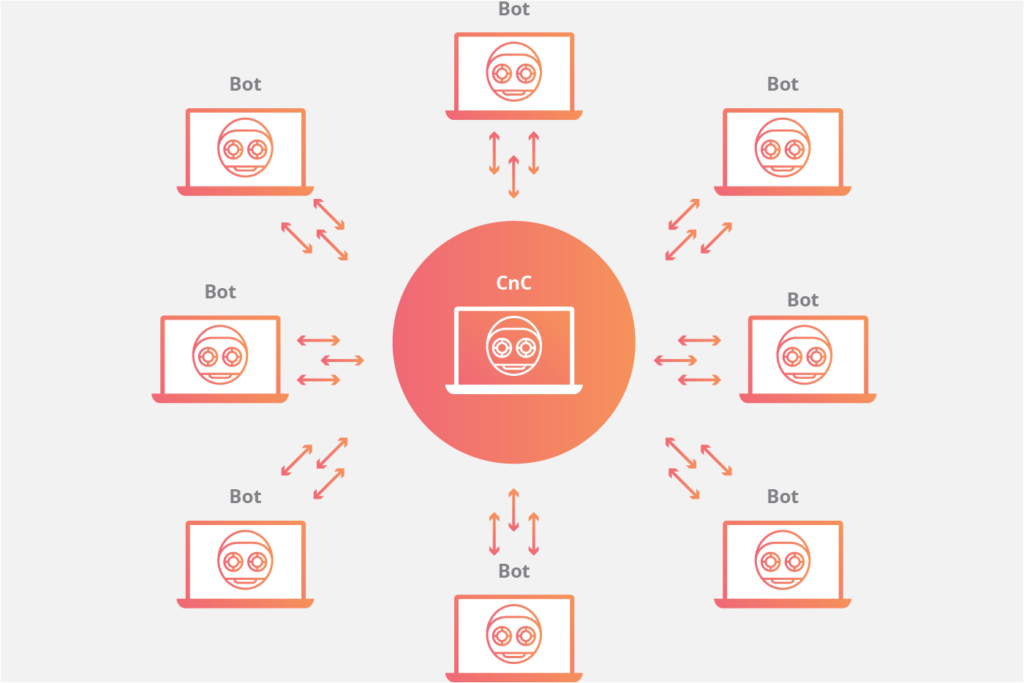

Uma botnet (abreviação de “robot network”) é uma rede de dispositivos infectados por malware, controlados remotamente por um cibercriminoso, chamado de botmaster. Cada dispositivo na rede, conhecido como bot ou zumbi, pode ser um computador, smartphone, servidor ou até dispositivos IoT (Internet das Coisas), como câmeras de segurança, roteadores e dispositivos domésticos inteligentes.

Os bots em uma botnet são geralmente usados para realizar ataques coordenados em larga escala, como ataques de DDoS (Distributed Denial of Service), envio de spam, roubo de dados ou mineração de criptomoedas. Como esses dispositivos são controlados remotamente e sem o conhecimento de seus proprietários, a botnet pode ser uma arma poderosa e perigosa nas mãos de cibercriminosos.

A Evolução dos Ataques de Botnets

As botnets não são um conceito novo no campo da cibersegurança. No entanto, sua evolução em termos de sofisticação e capacidade de causar danos significativos tem se acelerado, especialmente com o crescimento de dispositivos conectados à internet.

1. Botnets Tradicionais (Década de 1990 a 2000)

As primeiras botnets surgiram na década de 1990 e eram bastante rudimentares. Nessa época, as botnets eram formadas principalmente por computadores infectados por malware simples, e seus principais alvos eram servidores ou redes de empresas. Essas botnets eram frequentemente usadas para ataques DDoS em pequena escala ou para a distribuição de spam.

Exemplo: A botnet Sub7, uma das primeiras botnets amplamente utilizadas, infectava computadores pessoais e permitia que os atacantes os controlassem remotamente para realizar uma série de atividades maliciosas.

2. Botnets Avançadas (2000 a 2010)

Na primeira década dos anos 2000, as botnets se tornaram mais sofisticadas, tanto em termos de alcance quanto de funcionalidade. Hackers começaram a explorar vulnerabilidades mais complexas em sistemas operacionais e redes para criar botnets maiores e mais robustas. As botnets também passaram a ser vendidas ou alugadas em fóruns clandestinos, tornando-as mais acessíveis a criminosos que não necessariamente possuíam habilidades técnicas avançadas.

Exemplo: A botnet Zeus, surgida em 2007, tornou-se uma das mais infames, responsável por roubar milhões de dólares por meio de credenciais bancárias roubadas.

3. Botnets de Dispositivos IoT (2010 a 2020)

Com a explosão de dispositivos IoT conectados à internet, como câmeras de segurança, roteadores e dispositivos domésticos inteligentes, os cibercriminosos começaram a explorar as vulnerabilidades nesses dispositivos para construir botnets ainda maiores. A falta de segurança básica em muitos dispositivos IoT, como senhas fracas e ausência de atualizações de firmware, facilitou a disseminação de botnets.

Exemplo: A botnet Mirai, descoberta em 2016, explorou dispositivos IoT mal protegidos para criar uma das maiores botnets já vistas, responsável por ataques DDoS massivos que derrubaram grandes sites e provedores de serviços.

4. Botnets Baseadas em Blockchain e P2P (2020 até o presente)

Recentemente, os atacantes começaram a utilizar redes peer-to-peer (P2P) e até blockchain para criar botnets descentralizadas, tornando-as mais difíceis de derrubar. Em vez de depender de um servidor central para controlar os bots, as botnets P2P permitem que os dispositivos infectados se comuniquem entre si, dificultando a interrupção por parte de autoridades ou empresas de segurança cibernética.

Exemplo: A botnet Mēris, que surgiu em 2021, utilizou técnicas avançadas de P2P para coordenar ataques DDoS de alta capacidade, atingindo até 21,8 milhões de solicitações por segundo contra um único alvo.

Como Funcionam os Ataques de Botnets?

As botnets podem ser usadas para diferentes tipos de ataques cibernéticos. Aqui estão algumas das principais formas de atuação:

1. Ataques DDoS

O ataque mais comum realizado por botnets é o Distributed Denial of Service (DDoS), no qual uma botnet sobrecarrega um servidor ou rede com um volume massivo de tráfego, forçando-o a ficar offline. Ao mobilizar milhares de bots, o ataque DDoS se torna quase impossível de ser bloqueado sem medidas de mitigação robustas.

2. Envio de Spam e Phishing

As botnets também são amplamente usadas para enviar grandes volumes de spam e e-mails de phishing. Como os e-mails são enviados de dispositivos legítimos, eles são mais difíceis de serem bloqueados por filtros de spam tradicionais.

3. Roubo de Dados

Muitas botnets são projetadas para roubar dados confidenciais, como credenciais de login, informações de cartão de crédito e dados bancários. Os bots podem infectar computadores e capturar dados à medida que são digitados ou transmitidos.

4. Mineração de Criptomoedas

Outra forma de uso das botnets é a mineração de criptomoedas. Os bots podem ser programados para usar o poder de processamento de dispositivos infectados para minerar criptomoedas como Bitcoin ou Monero, gerando lucros para os atacantes sem que os proprietários dos dispositivos percebam.

Como Se Proteger Contra Ataques de Botnets?

Embora as botnets tenham se tornado mais sofisticadas ao longo dos anos, existem várias medidas que podem ser adotadas para se proteger contra esses ataques.

1. Manter Softwares e Dispositivos Atualizados

Atualizações de software, firmware e sistemas operacionais frequentemente contêm patches de segurança que corrigem vulnerabilidades conhecidas. Manter todos os dispositivos atualizados reduz as chances de que eles sejam comprometidos e incorporados em uma botnet.

2. Usar Senhas Fortes e Únicas

Muitos ataques de botnets IoT exploram dispositivos com senhas padrão ou fracas. É crucial usar senhas fortes e únicas para todos os dispositivos conectados à internet e mudar senhas padrão fornecidas pelos fabricantes.

3. Implementar Firewalls e Sistemas de Detecção de Intrusão

Os firewalls e sistemas de detecção de intrusão (IDS) podem ajudar a bloquear tráfego malicioso e detectar atividades suspeitas, como a comunicação entre um bot e seu servidor de comando e controle. Esses sistemas fornecem uma camada adicional de defesa contra botnets.

4. Monitorar o Tráfego de Rede

Monitorar o tráfego de rede em busca de atividades anômalas pode ajudar a detectar a presença de bots em sua rede. Tráfego inesperado, picos de uso de banda e conexões a destinos desconhecidos podem ser sinais de que sua rede foi comprometida.

5. Desativar Recursos Inseguros em Dispositivos IoT

Muitos dispositivos IoT vêm com recursos inseguros habilitados por padrão, como acesso remoto não criptografado. Desativar esses recursos ou configurar os dispositivos para usar protocolos seguros (como SSH ou HTTPS) pode reduzir o risco de invasão.

6. Uso de Redes Seguras e VPNs

Proteger sua rede doméstica ou corporativa com criptografia, VPNs (Redes Privadas Virtuais) e segmentação de rede pode limitar o alcance de uma botnet dentro do seu sistema. Isso ajuda a conter bots que, de outra forma, poderiam se espalhar pela rede local.

Conclusão

Os ataques de botnets evoluíram de ferramentas rudimentares para redes altamente sofisticadas de dispositivos comprometidos que podem causar danos significativos. À medida que mais dispositivos conectados à internet continuam a surgir, o potencial de ataque das botnets só aumenta. Felizmente, existem diversas medidas de segurança que podem ser adotadas para minimizar os riscos, desde a atualização regular de dispositivos até a implementação de soluções de segurança robustas.

A proteção contra botnets exige uma combinação de vigilância proativa, boas práticas de segurança e uso de ferramentas tecnológicas que possam identificar e bloquear atividades maliciosas antes que causem danos irreparáveis.

Amante por tecnologia Especialista em Cibersegurança e Big Data, Formado em Administração de Infraestrutura de Redes, Pós-Graduado em Ciências de Dados e Big Data Analytics e Machine Learning, Com MBA em Segurança da Informação, Escritor do livro ” Cibersegurança: Protegendo a sua Reputação Digital”.