A primeira semana de outubro de 2025 trouxe alertas importantes para administradores de sites WordPress. Seis vulnerabilidades críticas foram identificadas em plugins populares, afetando milhares de instalações ao redor do mundo. Neste artigo do blog Dolutech, vamos detalhar cada uma dessas falhas de segurança e fornecer orientações práticas para proteger seu ambiente.

O Cenário Atual de Ameaças no WordPress

O WordPress continua sendo o CMS mais utilizado globalmente, alimentando mais de 43% de todos os sites na internet. Essa popularidade, no entanto, atrai constantemente a atenção de cibercriminosos que exploram vulnerabilidades em plugins de terceiros para comprometer sites.

Os dados de outubro de 2025 revelam uma tendência preocupante: apenas na primeira semana do mês, foram descobertas vulnerabilidades em plugins com milhões de instalações ativas. A Dolutech está monitorando essas ameaças de perto e compilando informações essenciais para manter nossos leitores informados.

CVE-2025-11228: Falha Crítica no GiveWP

O GiveWP – Donation Plugin and Fundraising Platform apresentou uma vulnerabilidade severa de modificação não autorizada de dados. A falha, identificada como CVE-2025-11228, afeta todas as versões até a 4.10.0.

Detalhes Técnicos da Vulnerabilidade

A vulnerabilidade reside na ausência de verificação de capacidade na função registerAssociateFormsWithCampaign. Essa lacuna permite que atacantes não autenticados associem qualquer formulário de doação a qualquer campanha, comprometendo a integridade dos dados de arrecadação.

Impacto: Manipulação de campanhas de doação, redirecionamento de fundos e comprometimento da confiança dos doadores.

Versões Afetadas: Todas as versões até 4.10.0

Correção: Atualizar imediatamente para versão superior a 4.10.0

Como Mitigar o Risco

- Acesse o painel administrativo do WordPress

- Navegue até Plugins > Plugins Instalados

- Localize o GiveWP e clique em Atualizar Agora

- Verifique logs de atividade recente em busca de associações suspeitas de formulários

- Audite todas as campanhas ativas para garantir integridade

CVE-2025-10383: XSS Armazenado no Contest Gallery

O plugin Contest Gallery sofre com uma vulnerabilidade de Stored Cross-Site Scripting (XSS) identificada como CVE-2025-10383. Usuários com privilégios de Contribuidor ou superior podem injetar scripts maliciosos através de parâmetros não filtrados.

Entendendo o Ataque XSS Armazenado

Diferente do XSS refletido, o XSS armazenado persiste no banco de dados do site. Quando outros usuários acessam páginas contendo o código malicioso, o script é executado em seus navegadores, potencialmente:

- Roubando cookies de sessão e credenciais

- Redirecionando usuários para sites maliciosos

- Instalando backdoors adicionais

- Modificando conteúdo do site

Gravidade: Média a Alta, dependendo do contexto de uso

Requisito de Exploração: Necessita privilégios de Contribuidor

Medidas de Proteção

Para sites que utilizam o Contest Gallery, recomendamos:

- Atualização imediata para a versão mais recente

- Revisão de todos os concursos e galerias em busca de conteúdo suspeito

- Implementação de Content Security Policy (CSP) headers

- Limitação de privilégios de usuário ao mínimo necessário

CVE-2025-9030: Majestic Before After Image em Risco

A vulnerabilidade CVE-2025-9030 no Majestic Before After Image apresenta outra instância de Stored XSS, desta vez através dos parâmetros before_label e after_label.

Análise da Vulnerabilidade

A falha é resultado de sanitização inadequada de entrada e escape insuficiente de saída. Atacantes autenticados com privilégios de contribuidor podem injetar scripts arbitrários que serão executados sempre que um usuário acessar páginas com as imagens afetadas.

Versões Vulneráveis: ≤ 2.0.1

Vetores de Ataque:

- Campo before_label

- Campo after_label

Impacto Potencial:

- Sequestro de sessão administrativa

- Defacement de páginas

- Distribuição de malware para visitantes

Correção e Prevenção

Nós da Dolutech recomendamos uma abordagem em camadas:

- Atualização Imediata: Instale a versão corrigida do plugin

- Auditoria de Conteúdo: Revise todas as imagens “before and after” existentes

- Firewall de Aplicação Web (WAF): Implemente regras para detectar padrões de XSS

- Monitoramento Contínuo: Configure alertas para modificações não autorizadas

CVE-2025-8726: WP Photo Album Plus e XSS

O WP Photo Album Plus foi identificado com múltiplas vulnerabilidades de Cross-Site Scripting ao longo de suas versões. A CVE-2025-8726 representa a mais recente descoberta nesta série de falhas de segurança.

Contexto Histórico

Este plugin tem um histórico de vulnerabilidades XSS, incluindo:

- Stored XSS em versões ≤ 5.4.8

- Reflected XSS em versões ≤ 8.8.00.002

- XSS via múltiplos vetores em versões intermediárias

A recorrência dessas vulnerabilidades sugere questões estruturais no tratamento de entrada de dados pelo plugin.

Impacto e Recomendações

Risco Atual: Alto, devido ao histórico de vulnerabilidades

Ação Recomendada:

- Avalie a necessidade real deste plugin

- Considere alternativas mais seguras para gerenciamento de álbuns fotográficos

- Se continuar usando, mantenha atualizações rigorosas

- Implemente validação adicional no servidor

CVE-2025-9209: RestroPress e Dados Sensíveis

O RestroPress, plugin para sistemas de pedidos em restaurantes, apresenta vulnerabilidade relacionada ao manuseio inadequado de dados sensíveis (CVE-2025-9209).

Natureza da Vulnerabilidade

Esta falha pode expor informações críticas como:

- Dados de pagamento de clientes

- Informações pessoais de pedidos

- Histórico de transações

- Credenciais de acesso

Gravidade: Alta, devido à natureza dos dados expostos

Protocolo de Resposta

Para sites de restaurantes usando RestroPress:

- Auditoria Imediata: Verifique logs de acesso a dados sensíveis

- Notificação: Considere informar clientes afetados conforme LGPD

- Atualização: Aplique patches disponíveis imediatamente

- Criptografia: Reforce criptografia de dados em repouso e trânsito

- Segmentação: Isole dados sensíveis em segmentos de rede separados

CVE-2025-10746: Integrate Dynamics 365 CRM e Acesso Não Autorizado

A vulnerabilidade CVE-2025-10746 no plugin Integrate Dynamics 365 CRM permite acesso não autorizado ao sistema, representando uma ameaça significativa para organizações que utilizam integração com Microsoft Dynamics.

Análise de Risco Empresarial

Esta vulnerabilidade é particularmente crítica porque:

- Integra sistemas corporativos críticos

- Pode expor dados de CRM completos

- Afeta cadeia de confiança entre sistemas

- Potencial para movimentação lateral na rede

Cenário de Ataque:

- Atacante explora falha de autorização

- Obtém acesso ao plugin de integração

- Escala privilégios no sistema WordPress

- Acessa dados do Dynamics 365 CRM

- Exfiltra informações de clientes e vendas

Estratégia de Mitigação em Profundidade

Para ambientes empresariais, a Dolutech recomenda:

Camada 1 – Aplicação:

- Atualização imediata do plugin

- Revisão de todas as integrações ativas

- Implementação de autenticação multifator

Camada 2 – Rede:

- Segmentação de rede entre WordPress e CRM

- Firewall de aplicação web (WAF) com regras específicas

- Monitoramento de tráfego anômalo

Camada 3 – Dados:

- Auditoria de acessos ao CRM

- Verificação de integridade de dados

- Backup imediato de informações críticas

Camada 4 – Monitoramento:

- Implementação de SIEM para correlação de eventos

- Alertas para padrões de acesso suspeitos

- Logs centralizados e imutáveis

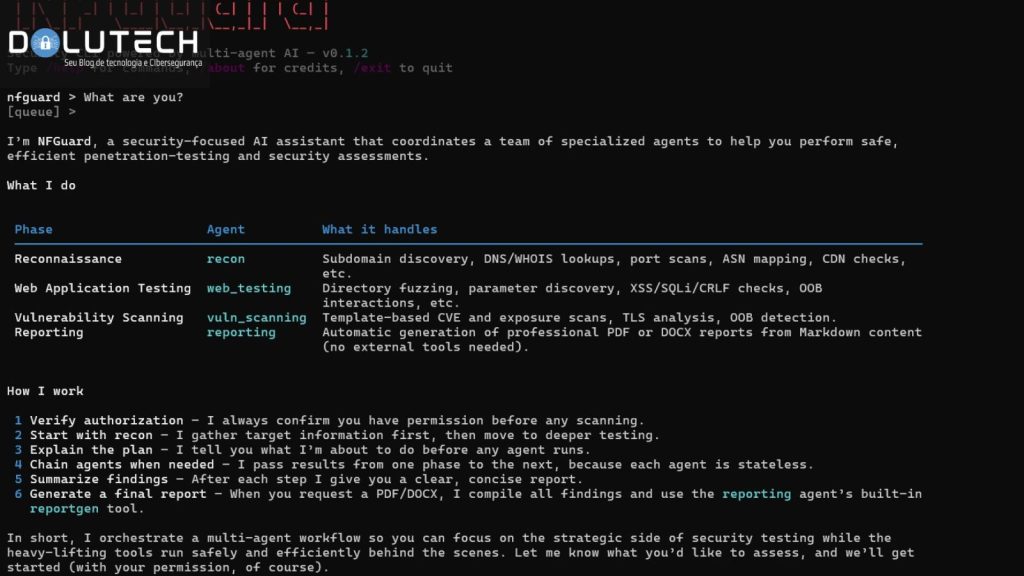

Exemplo Prático: Detecção de Exploração

Para administradores técnicos, aqui está um exemplo de como detectar tentativas de exploração dessas vulnerabilidades nos logs do Apache/Nginx:

# Procurar por padrões de XSS em logs

grep -E '<script|javascript:|onerror=' /var/log/apache2/access.log

# Identificar múltiplas requisições ao admin-ajax.php

awk '$7 ~ /admin-ajax.php/ {print $1}' /var/log/apache2/access.log | sort | uniq -c | sort -rn

# Detectar tentativas de upload de arquivos suspeitos

grep -i "POST.*upload" /var/log/apache2/access.log | grep -v "wp-admin"Framework de Resposta a Incidentes

Caso identifique exploração ativa:

- Contenção Imediata:

- Desative o plugin vulnerável

- Ative modo de manutenção no site

- Bloqueie IPs suspeitos no firewall

- Erradicação:

- Remova backdoors e webshells

- Atualize todos os plugins e core do WordPress

- Troque todas as senhas administrativas

- Recuperação:

- Restaure a partir de backup limpo se necessário

- Reative funcionalidades gradualmente

- Monitore intensivamente por 72 horas

- Lições Aprendidas:

- Documente o incidente

- Revise processos de atualização

- Implemente controles adicionais

Melhores Práticas de Segurança WordPress

Além da correção dessas vulnerabilidades específicas, recomendamos:

Atualizações e Manutenção

- Automatize atualizações de segurança para plugins

- Mantenha um ambiente de staging para testes

- Documente todas as personalizações de plugins

- Assine feeds de vulnerabilidades WordPress

Hardening do Ambiente

- Implemente autenticação em dois fatores

- Limite tentativas de login com plugins como Limit Login Attempts

- Desabilite edição de arquivos via painel administrativo

- Configure permissões corretas de arquivos (644 para arquivos, 755 para diretórios)

Monitoramento e Auditoria

- Use plugins de segurança como Wordfence ou Sucuri

- Configure logs de auditoria detalhados

- Implemente Content Security Policy (CSP)

- Realize scans de malware semanalmente

Backup e Recuperação

- Mantenha backups offsite e offline

- Teste restaurações trimestralmente

- Configure backup incremental diário

- Mantenha pelo menos 30 dias de histórico

Impacto das Vulnerabilidades no Ecossistema

As vulnerabilidades identificadas em outubro de 2025 fazem parte de uma tendência crescente. Segundo dados compilados pela Dolutech a partir de relatórios de segurança:

- 476 novas vulnerabilidades emergiram no ecossistema WordPress apenas na primeira semana de outubro

- 340 permaneciam sem patch no momento da publicação inicial dos relatórios

- Plugins com milhões de instalações foram afetados

Esses números reforçam a importância de uma postura proativa de segurança, onde auditoria constante e atualização imediata são práticas essenciais.

Recursos para Monitoramento Contínuo

Para manter-se informado sobre novas vulnerabilidades:

Fontes Oficiais:

- WPScan Vulnerability Database

- Wordfence Intelligence

- Patchstack Database

- CVE MITRE

- CISA Known Exploited Vulnerabilities Catalog

Ferramentas Recomendadas:

- WP-CLI para automação de atualizações

- Sucuri SiteCheck para scan de malware

- SecurityHeaders.com para verificação de headers

- SSL Labs para auditoria de certificados

Conclusão

As seis vulnerabilidades identificadas em outubro de 2025 demonstram que a segurança do WordPress é um processo contínuo, não um destino. A combinação de plugins populares como GiveWP, Contest Gallery, e integrações empresariais como Dynamics 365 CRM em listas de vulnerabilidades ressalta que nenhum plugin está imune a falhas de segurança.

A Dolutech enfatiza que a resposta adequada envolve três pilares fundamentais:

- Prevenção: Manter sistemas atualizados e implementar camadas de segurança

- Detecção: Monitorar continuamente por sinais de comprometimento

- Resposta: Ter planos documentados para reação rápida a incidentes

Administradores de sites WordPress devem tratar essas vulnerabilidades com a seriedade que merecem. A exploração bem-sucedida de qualquer uma delas pode resultar em comprometimento total do site, perda de dados sensíveis e danos irreparáveis à reputação.

Mantenha-se vigilante, atualize seus sistemas regularmente e não hesite em remover plugins que representem riscos persistentes à segurança. A segurança do seu site WordPress é uma responsabilidade contínua que requer atenção constante e ação proativa.

Amante por tecnologia Especialista em Cibersegurança e Big Data, Formado em Administração de Infraestrutura de Redes, Pós-Graduado em Ciências de Dados e Big Data Analytics e Machine Learning, Com MBA em Segurança da Informação, Escritor do livro ” Cibersegurança: Protegendo a sua Reputação Digital”.