No campo da cibersegurança, especialmente em SOAR (Security Orchestration, Automation, and Response), os playbooks desempenham um papel crucial. Eles são roteiros estruturados que ajudam equipes de segurança a reagir de forma eficiente e consistente a incidentes, automatizando respostas e padronizando processos. Além de serem amplamente utilizados em cibersegurança, os playbooks têm aplicação em outras áreas que requerem automação e resposta estruturada, como DevOps e TI.

Neste artigo, vamos explorar o que são playbooks, sua importância, exemplos práticos de como utilizá-los e ferramentas para implementá-los.

O Que São Playbooks?

Um playbook é um conjunto de instruções ou ações predefinidas, organizadas em um fluxo lógico para resolver um problema ou responder a um evento. No contexto da cibersegurança, os playbooks são usados para padronizar e automatizar a resposta a incidentes, permitindo que as equipes ajam rapidamente, reduzindo o impacto de ameaças.

Características Principais:

- Estruturados:

- São roteiros claros que detalham todas as etapas de um processo.

- Automatizados:

- Podem ser integrados a ferramentas como SOAR para automatizar ações.

- Reutilizáveis:

- Podem ser aplicados a incidentes similares, economizando tempo e esforço.

- Customizáveis:

- Adaptáveis às necessidades específicas da organização.

Para Que Servem os Playbooks?

Os playbooks têm várias finalidades, incluindo:

- Padronizar Respostas:

- Garantem que todos os incidentes sejam tratados de maneira consistente.

- Automatizar Processos Repetitivos:

- Eliminam a necessidade de intervenção manual em tarefas recorrentes, como coleta de logs ou envio de notificações.

- Reduzir o Tempo de Resposta:

- A automação e padronização permitem que as respostas a incidentes sejam executadas rapidamente.

- Minimizar Erros Humanos:

- Com fluxos de trabalho bem definidos, a margem para erros é reduzida.

- Facilitar Treinamento:

- Novos membros da equipe podem aprender processos rapidamente seguindo os playbooks.

Componentes de um Playbook

Um playbook eficaz deve incluir os seguintes componentes:

- Descrição do Incidente:

- O tipo de problema que o playbook aborda, como phishing, malware ou acesso não autorizado.

- Entrada (Input):

- Dados ou condições que acionam o playbook, como alertas de ferramentas de segurança.

- Ações:

- Passos que serão executados, manualmente ou de forma automatizada.

- Decisões:

- Pontos onde condições específicas determinam o próximo passo.

- Saída (Output):

- O resultado esperado após a execução do playbook, como mitigação de um ataque ou isolamento de uma máquina.

- Integrações:

- Ferramentas ou sistemas que o playbook utiliza, como SIEM, firewalls ou SOAR.

Exemplos de Uso de Playbooks

1. Playbook para Ataque de Phishing

Descrição: Responder a um e-mail de phishing detectado por um sistema de segurança.

Fluxo de Trabalho:

- Receber o alerta do sistema de detecção de phishing.

- Verificar o remetente e os links do e-mail.

- Isolar o e-mail nas caixas de entrada dos usuários.

- Notificar os destinatários sobre o ataque.

- Atualizar listas de bloqueio no gateway de e-mail.

- Gerar um relatório do incidente.

2. Playbook para Malware Detectado

Descrição: Responder a um arquivo malicioso detectado em uma máquina.

Fluxo de Trabalho:

- Receber o alerta do antivírus ou EDR.

- Isolar a máquina infectada da rede.

- Coletar logs e amostras do malware para análise.

- Verificar outros sistemas na rede para sinais de comprometimento.

- Remover o malware da máquina infectada.

- Atualizar as regras de detecção para evitar reinfecções.

3. Playbook para Ataques DDoS

Descrição: Mitigar ataques de negação de serviço distribuídos.

Fluxo de Trabalho:

- Identificar o ataque com base nos alertas de anomalia de tráfego.

- Bloquear o IP ou range de IPs maliciosos no firewall.

- Redirecionar o tráfego para uma solução de mitigação DDoS.

- Monitorar o tráfego para garantir que o ataque foi interrompido.

- Gerar um relatório detalhado do ataque.

Ferramentas para Criar e Gerenciar Playbooks

1. SOAR (Security Orchestration, Automation, and Response)

- Ferramentas como Cortex XSOAR, Splunk SOAR e IBM QRadar permitem criar e executar playbooks de forma integrada com outras ferramentas de segurança.

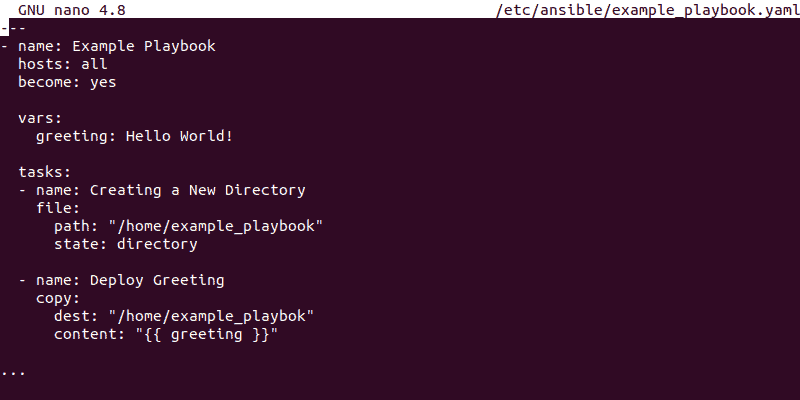

2. Ansible

- Usado em DevOps, o Ansible é uma ferramenta que permite criar playbooks para automação de TI, que também podem ser aplicados a cibersegurança.

3. Shuffle

- Uma solução open source para criar fluxos de trabalho automatizados que podem ser usados como playbooks.

4. Jupyter Notebooks

- Permitem criar playbooks baseados em scripts, combinando visualização de dados e automação.

5. Manual Playbooks (Documentação)

- Para equipes menores, playbooks podem ser criados como documentos estruturados em ferramentas como Google Docs, Notion, ou Confluence.

Como Criar um Playbook Eficiente?

1. Identifique os Incidentes Comuns

Liste os incidentes que ocorrem frequentemente em sua organização e priorize os mais críticos.

2. Mapeie o Processo

Documente cada etapa necessária para responder ao incidente, desde a detecção até a mitigação.

3. Automatize Onde Possível

Use ferramentas de automação para reduzir a carga manual em tarefas repetitivas.

4. Teste o Playbook

Simule incidentes para verificar se o playbook funciona conforme esperado.

5. Atualize Regularmente

Revise os playbooks frequentemente para incorporar novas ameaças e tecnologias.

Dicas para Utilizar Playbooks

- Treine a Equipe:

- Garanta que todos os membros saibam como executar os playbooks.

- Monitore a Execução:

- Acompanhe a eficiência e a eficácia dos playbooks durante incidentes reais.

- Use Métricas:

- Avalie o sucesso dos playbooks com base em métricas como tempo de resposta e número de incidentes resolvidos.

- Integre com Ferramentas:

- Certifique-se de que os playbooks estão integrados com SIEM, firewalls e outras ferramentas.

Exemplo de Playbook: Configuração de Servidor Web com Apache

Passo 1: Criar o arquivo de inventário

Crie um arquivo chamado inventory.ini com os seguintes conteúdos:

[webservers]

webserver1 ansible_host=192.168.1.100 ansible_user=admin ansible_ssh_private_key_file=~/.ssh/id_rsa

webserver2 ansible_host=192.168.1.101 ansible_user=admin ansible_ssh_private_key_file=~/.ssh/id_rsaPasso 2: Criar o Playbook

Crie um arquivo chamado setup_webserver.yml com o conteúdo abaixo:

---

- name: Configuração de Servidor Web

hosts: webservers

become: true

tasks:

- name: Atualizar pacotes apt

apt:

update_cache: yes

- name: Instalar o Apache

apt:

name: apache2

state: present

- name: Habilitar e iniciar o serviço Apache

service:

name: apache2

state: started

enabled: true

- name: Configurar página inicial

copy:

dest: /var/www/html/index.html

content: |

<html>

<head><title>Bem-vindo!</title></head>

<body>

<h1>Servidor Web Configurado com Sucesso!</h1>

</body>

</html>Passo 3: Executar o Playbook

Execute o playbook com o comando abaixo:

ansible-playbook -i inventory.ini setup_webserver.ymlExemplo de Playbook: Gerenciamento de Usuários

Playbook

Crie um arquivo chamado manage_users.yml:

---

- name: Gerenciamento de Usuários

hosts: all

become: true

tasks:

- name: Criar usuários

user:

name: "{{ item.name }}"

state: present

groups: "{{ item.groups }}"

with_items:

- { name: 'user1', groups: 'sudo' }

- { name: 'user2', groups: 'developers' }

- name: Definir senha para usuários

shell: echo "{{ item.name }}:password123" | chpasswd

with_items:

- { name: 'user1' }

- { name: 'user2' }Inventário

Utilize o mesmo arquivo inventory.ini ou crie um novo.

Execução

Execute o playbook:

ansible-playbook -i inventory.ini manage_users.ymlResultado Esperado

- Os usuários

user1euser2serão criados com as configurações especificadas. - A senha será configurada como

password123.

Conclusão

Os playbooks são ferramentas indispensáveis para padronizar e automatizar respostas a incidentes em cibersegurança. Eles aumentam a eficiência, reduzem erros humanos e ajudam as equipes de segurança a se concentrarem em atividades estratégicas. Com as ferramentas certas e uma abordagem estruturada, qualquer organização pode criar playbooks eficazes e adaptá-los às suas necessidades específicas.

Amante por tecnologia Especialista em Cibersegurança e Big Data, Formado em Administração de Infraestrutura de Redes, Pós-Graduado em Ciências de Dados e Big Data Analytics e Machine Learning, Com MBA em Segurança da Informação, Escritor do livro ” Cibersegurança: Protegendo a sua Reputação Digital”.