Os ataques de APT (Advanced Persistent Threat) estão entre os mais sofisticados e perigosos no cenário atual de cibersegurança. Diferentemente de ataques convencionais, que geralmente visam ganhos rápidos e superficiais, os ataques APT são persistentes, bem planejados e focados em infiltrações de longo prazo. Esses ataques são realizados por cibercriminosos altamente qualificados e têm como alvo principalmente organizações governamentais, grandes empresas e instituições financeiras, com o objetivo de roubar informações sensíveis ou comprometer sistemas críticos.

Neste artigo, exploraremos o que são ataques APT, suas principais características e, principalmente, como identificá-los para que possam ser mitigados antes de causarem danos significativos.

O Que É um Ataque APT?

APT, ou Advanced Persistent Threat, refere-se a uma ameaça cibernética avançada e contínua, onde um agente mal-intencionado ganha acesso a uma rede e permanece dentro dela sem ser detectado por longos períodos de tempo. Esse tipo de ataque visa espionagem cibernética, roubo de propriedade intelectual, comprometimento de dados e, em alguns casos, sabotagem de operações.

As principais características de um ataque APT incluem:

- Persistência: Os invasores permanecem na rede por longos períodos, utilizando métodos furtivos para evitar a detecção.

- Avançado: Utilizam técnicas sofisticadas, incluindo engenharia social, phishing avançado e exploits zero-day, para infiltrar-se e manter-se escondidos.

- Objetivo Direcionado: Os ataques APT são projetados para atingir organizações específicas e roubar dados sensíveis ou acessar informações estratégicas.

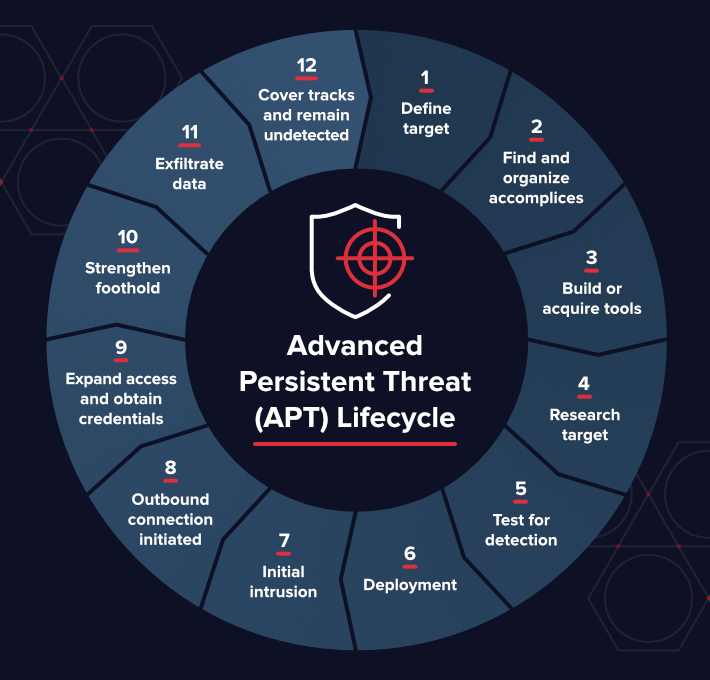

Principais Etapas de um Ataque APT

Os ataques APT geralmente seguem uma sequência de etapas:

- Reconhecimento: Os atacantes coletam informações sobre a organização-alvo, identificando vulnerabilidades e obtendo dados sobre usuários e sistemas.

- Infiltração: Utilizam phishing, vulnerabilidades de software ou métodos de engenharia social para ganhar acesso inicial.

- Expansão: Movem-se lateralmente na rede para comprometer outros dispositivos e coletar informações adicionais.

- Exfiltração: Extraem os dados desejados de forma sigilosa, geralmente criptografando-os ou mascarando-os para evitar detecção.

- Manutenção: Empregam técnicas para garantir persistência na rede, voltando a comprometer o sistema mesmo após tentativas de mitigação.

Sinais de um Ataque APT: Como Identificar?

Identificar um ataque APT pode ser um desafio devido à natureza furtiva e sofisticada das técnicas empregadas. No entanto, alguns sinais e padrões de comportamento podem ajudar a identificar esse tipo de ameaça antes que ela cause danos irreparáveis.

1. Atividades Anômalas de Rede

Um dos sinais mais comuns de um ataque APT é o aumento de atividades suspeitas de rede, como tráfego não usual em horários incomuns. Os invasores podem movimentar dados fora do horário comercial para evitar detecção, e o monitoramento de tráfego de rede pode ajudar a identificar essas anomalias.

Indicadores:

- Picos de tráfego fora do horário normal de operação.

- Conexões a endereços IP desconhecidos ou localizações geográficas incomuns.

- Transferências de grandes volumes de dados sem justificativa.

2. Aumento no Número de Falhas de Login e Tentativas de Acesso

Atacantes que tentam se mover lateralmente na rede podem fazer várias tentativas de login para comprometer contas de usuários e obter mais permissões. Monitorar o número de falhas de login e tentativas de acesso a contas privilegiadas pode indicar a presença de uma ameaça persistente.

Indicadores:

- Múltiplas tentativas de login em contas administrativas.

- Tentativas de login em sistemas ou dispositivos que normalmente não são acessados por determinados usuários.

- Tentativas de login fora do horário normal ou em locais geográficos inesperados.

3. Presença de Ferramentas e Arquivos Suspeitos

Os atacantes APT utilizam ferramentas especializadas para acessar sistemas e coletar dados. A detecção de ferramentas suspeitas, como scripts de coleta de dados ou softwares de controle remoto não autorizados, pode ser um sinal de que um APT está ativo na rede.

Indicadores:

- Execução de ferramentas de hacking, como Mimikatz, Cobalt Strike e Metasploit.

- Processos desconhecidos ou não autorizados em execução em servidores e endpoints.

- Arquivos não reconhecidos que aparecem em sistemas críticos ou compartilhamentos de rede.

4. Movimento Lateral Dentro da Rede

Um ataque APT envolve frequentemente movimentação lateral dentro da rede, onde os invasores tentam acessar diferentes sistemas e contas para obter mais permissões. Essa movimentação é, muitas vezes, disfarçada para parecer atividades legítimas, mas com monitoramento adequado, pode ser detectada.

Indicadores:

- Tentativas de acesso a múltiplos sistemas de diferentes locais na rede.

- Acesso de contas de usuário a áreas restritas da rede ou a recursos que não utilizam normalmente.

- Atividades em servidores de banco de dados ou sistemas de controle que são acessados irregularmente.

5. Comunicação com Servidores de Comando e Controle (C&C)

Os ataques APT geralmente incluem comunicações com servidores de comando e controle (C&C), onde os invasores enviam comandos para os sistemas comprometidos e recebem dados roubados. Esses canais de comunicação podem ser identificados com o monitoramento de tráfego de saída.

Indicadores:

- Conexões frequentes a endereços IP desconhecidos.

- Tráfego criptografado para domínios ou IPs não autorizados.

- Comunicação de sistemas internos com servidores externos incomuns.

6. Aumento de Privilégios de Conta

Para garantir acesso contínuo, os atacantes geralmente tentam obter privilégios administrativos. Um aumento inesperado de privilégios de conta pode indicar uma tentativa de escalonamento de privilégios por parte de um invasor.

Indicadores:

- Mudança de privilégios em contas comuns para níveis administrativos sem justificativa.

- Criação de novas contas com altos privilégios.

- Atividades administrativas em horários fora do padrão de operação.

7. Anomalias em Logs e Eventos de Segurança

Os atacantes podem tentar apagar rastros de atividades deletando logs ou criando entradas falsas. Qualquer atividade anômala nos logs de segurança pode ser um forte indicativo de que algo está errado.

Indicadores:

- Lacunas nos logs ou registros de atividades.

- Exclusão de eventos de segurança em logs importantes.

- Criação de logs com informações inconsistentes ou irrelevantes.

Ferramentas para Monitorar e Detectar Ataques APT

Existem várias ferramentas de segurança que podem ajudar a monitorar atividades suspeitas e detectar a presença de ataques APT. Aqui estão algumas das mais utilizadas:

- SIEM (Security Information and Event Management): Ferramentas como Splunk, IBM QRadar e Elastic Stack agregam e analisam eventos de segurança em tempo real, permitindo a detecção de anomalias.

- EDR (Endpoint Detection and Response): Soluções de EDR, como CrowdStrike Falcon e Carbon Black, monitoram os endpoints para detectar e responder a atividades suspeitas.

- NDR (Network Detection and Response): Ferramentas como Darktrace e Vectra analisam o tráfego de rede para identificar movimentação lateral e comunicação com servidores de comando e controle.

- Firewall de Próxima Geração (NGFW): Firewalls avançados podem identificar e bloquear tráfego anômalo em tempo real.

- Honeypots: Configurar honeypots em áreas estratégicas da rede pode atrair atacantes e ajudá-lo a identificar e rastrear atividades maliciosas sem expor sistemas críticos.

Melhores Práticas para Mitigação de Ataques APT

Para minimizar os riscos de um ataque APT, as seguintes práticas de segurança devem ser adotadas:

- Implementar Autenticação de Múltiplos Fatores (MFA): Reduza a probabilidade de comprometimento de contas implementando MFA para todas as contas de acesso crítico.

- Monitoramento Contínuo de Segurança: Adote monitoramento contínuo de segurança e configure alertas para atividades anômalas, especialmente em horários fora do padrão.

- Segmentação da Rede: Divida a rede em segmentos para dificultar a movimentação lateral de invasores e limitar o acesso entre diferentes áreas da rede.

- Treinamento de Conscientização de Segurança: Treine funcionários para reconhecer e responder a tentativas de phishing e outras técnicas de engenharia social.

- Análise de Vulnerabilidades e Patching: Realize avaliações de vulnerabilidade e aplique patches regularmente para evitar que os invasores explorem brechas conhecidas.

Conclusão

Os ataques APT representam uma das ameaças mais complexas e prejudiciais no cenário de cibersegurança atual. Embora sejam difíceis de detectar, entender os indicadores de comprometimento e utilizar ferramentas avançadas de monitoramento pode ajudar na identificação precoce desses ataques. Adotar uma abordagem proativa e aplicar as melhores práticas de segurança são passos essenciais para proteger sua organização contra essas ameaças avançadas e persistentes.

Amante por tecnologia Especialista em Cibersegurança e Big Data, Formado em Administração de Infraestrutura de Redes, Pós-Graduado em Ciências de Dados e Big Data Analytics e Machine Learning, Com MBA em Segurança da Informação, Escritor do livro ” Cibersegurança: Protegendo a sua Reputação Digital”.