Em um mundo cada vez mais digital, as ameaças cibernéticas evoluem rapidamente, e os malwares continuam a ser uma das maiores preocupações para a segurança digital. A análise de malware é crucial para entender como esses softwares maliciosos funcionam, identificar vulnerabilidades exploradas e desenvolver medidas de proteção. Entre as várias técnicas de análise de malware, a engenharia reversa se destaca como uma das mais eficazes e detalhadas. Este artigo o Blog Dolutech explora como a engenharia reversa é usada na análise de malware, suas etapas principais e as ferramentas comuns envolvidas nesse processo.

O Que é Engenharia Reversa?

A engenharia reversa é a prática de desmontar e estudar a estrutura e o funcionamento de um software para entender como ele opera. No contexto da segurança cibernética, a engenharia reversa é aplicada a softwares maliciosos com o objetivo de descobrir as técnicas e comportamentos do malware, e identificar suas funcionalidades.

Esse processo é extremamente importante porque muitos malwares são desenvolvidos para mascarar suas operações. Ao realizar a engenharia reversa, é possível identificar as ações do malware, mesmo que ele seja projetado para ocultar suas funções. Isso permite que especialistas em segurança cibernética desenvolvam métodos para detectar e mitigar esses ataques antes que causem danos significativos.

Por Que a Engenharia Reversa é Importante na Análise de Malware?

A engenharia reversa é um componente crítico na análise de malware devido aos seguintes fatores:

- Compreensão do Comportamento do Malware: Ao desmontar o malware, analistas conseguem entender exatamente o que ele faz e como ele compromete o sistema.

- Desenvolvimento de Ferramentas de Detecção: Com o conhecimento obtido, equipes de segurança podem criar assinaturas e regras para detectar o malware em outros sistemas.

- Identificação de Vulnerabilidades: A engenharia reversa pode revelar falhas que o malware explora, permitindo que os desenvolvedores corrijam essas vulnerabilidades.

- Análise Forense: Em casos de ataques bem-sucedidos, a engenharia reversa permite que os analistas descubram como o malware operou e como ele se disseminou pelo sistema.

Esses insights são essenciais para prevenir futuros ataques e proteger sistemas de forma eficaz.

Etapas da Engenharia Reversa na Análise de Malware

A engenharia reversa de malware pode ser dividida em algumas etapas principais. Cada uma delas contribui para uma compreensão mais profunda do funcionamento do malware e do impacto potencial no sistema afetado.

1. Coleta e Preparação do Malware

A primeira etapa envolve a coleta do malware em questão. Essa coleta pode ocorrer após a detecção de um comportamento suspeito em um sistema ou a partir de amostras de malware em fontes seguras de pesquisa, como bancos de dados de amostras para profissionais de segurança.

O malware é geralmente isolado em um ambiente de sandbox (ambiente seguro de teste), onde não pode causar danos ao sistema principal. Essa prática é importante para garantir a segurança do analista e dos sistemas ao redor.

2. Análise Estática

A análise estática envolve examinar o código do malware sem executá-lo. Isso inclui a inspeção dos binários e, se possível, do código-fonte (quando disponível). Durante essa fase, os analistas tentam identificar:

- Strings: São sequências de texto no código que podem indicar URLs, IPs, comandos ou outras informações úteis.

- Funções e APIs: Identificação de chamadas de funções e APIs que o malware usa para realizar suas operações.

- Estruturas e Recursos: Análise de bibliotecas, arquivos e recursos que o malware utiliza.

Ferramentas como IDA Pro e Ghidra são amplamente utilizadas para análise estática. Elas permitem que os analistas desmontem o binário, vejam o código de montagem e obtenham insights sobre o funcionamento interno do malware.

3. Análise Dinâmica

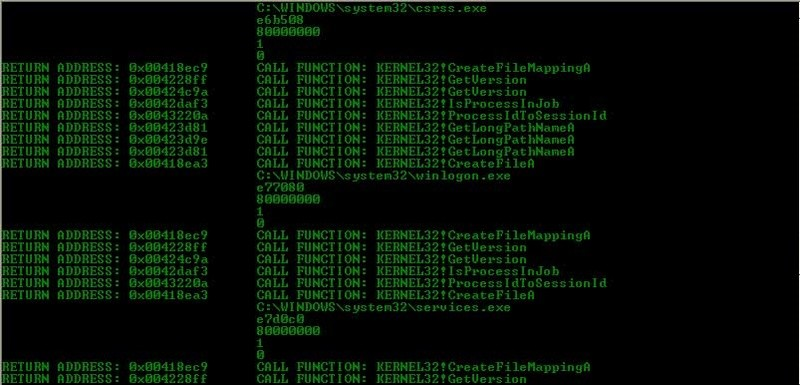

Na análise dinâmica, o malware é executado em um ambiente controlado para observar seu comportamento em tempo real. Com isso, os analistas podem identificar:

- Modificações no Sistema: Quais arquivos são criados, modificados ou excluídos.

- Comportamento na Rede: Se o malware tenta se comunicar com servidores externos, IPs suspeitos ou URLs específicos.

- Ações Maliciosas: Quais processos ele inicia, quais permissões ele solicita e outros comportamentos suspeitos.

Essa análise é realizada em um ambiente isolado e seguro (sandbox), como o Cuckoo Sandbox ou o VMware, que impede que o malware comprometa o sistema principal ou se espalhe para outras redes.

4. Documentação e Desenvolvimento de Medidas de Detecção

Após entender o funcionamento e o comportamento do malware, a etapa final é documentar as descobertas. Os analistas registram o comportamento do malware, as técnicas que ele utiliza, as vulnerabilidades que ele explora e as medidas que podem ser adotadas para detectá-lo e mitigá-lo.

Essa documentação é essencial para que equipes de segurança e desenvolvedores possam implementar contramedidas, como:

- Assinaturas de Malware: Criação de assinaturas para sistemas de detecção de intrusões (IDS/IPS) e antivírus.

- Regras de Monitoramento: Regras para identificar comportamentos e padrões de tráfego associados ao malware.

- Correções e Atualizações: Desenvolvimento de patches para vulnerabilidades exploradas pelo malware.

Ferramentas Comuns na Engenharia Reversa de Malware

Existem diversas ferramentas utilizadas na engenharia reversa de malware. Abaixo estão algumas das mais populares:

- IDA Pro: Ferramenta de desmontagem interativa que ajuda a analisar o código de montagem do malware.

- Ghidra: Ferramenta de engenharia reversa de código aberto desenvolvida pela NSA, que oferece recursos avançados para análise de malware.

- Cuckoo Sandbox: Ambiente de sandbox open-source para análise dinâmica de malware. Ele permite a observação do comportamento do malware em um ambiente seguro.

- Wireshark: Utilizado para análise de tráfego de rede, permitindo a inspeção de pacotes para identificar conexões e comunicações do malware.

- Process Monitor (ProcMon): Ferramenta que monitora as atividades do sistema, permitindo observar as interações do malware com o sistema operacional.

Cada uma dessas ferramentas tem um papel crucial na análise e documentação do comportamento de malwares, e combiná-las fornece uma visão abrangente das ameaças.

Exemplos de Aplicação da Engenharia Reversa em Malware

Para ilustrar como a engenharia reversa é aplicada na prática, vejamos alguns exemplos comuns:

1. Ransomware

Ao analisar ransomware, os analistas buscam entender como o malware criptografa arquivos e quais algoritmos de criptografia ele usa. Ao identificar a chave de criptografia ou o método utilizado, pode ser possível desenvolver uma ferramenta de desencriptação para recuperar os arquivos afetados.

2. Spyware

No caso de spyware, a engenharia reversa ajuda a descobrir os métodos de coleta de dados utilizados pelo malware, como registro de teclas (keylogging), gravação de tela ou extração de arquivos. Com isso, é possível configurar sistemas de detecção e impedir que o spyware capture informações confidenciais.

3. Botnets

Para botnets, a engenharia reversa permite identificar como o malware se comunica com seu servidor de comando e controle (C&C), ajudando as equipes de segurança a desativar a rede de bots e impedir que ela execute ataques coordenados, como ataques de negação de serviço (DDoS).

Desafios da Engenharia Reversa na Análise de Malware

A engenharia reversa de malware é um processo complexo que apresenta alguns desafios:

- Ofuscação de Código: Muitos malwares utilizam técnicas de ofuscação para esconder suas funções.

- Tempo e Recursos: A análise detalhada de malware pode consumir bastante tempo e requer recursos especializados.

- Ambientes Seguros: É essencial que o malware seja analisado em ambientes isolados para evitar danos acidentais ao sistema de análise.

Esses desafios tornam a engenharia reversa uma tarefa que exige habilidades técnicas avançadas e um ambiente controlado.

Conclusão

A engenharia reversa é uma técnica poderosa e indispensável para a análise de malware. Ao desmontar o software malicioso, especialistas em segurança cibernética conseguem entender suas funcionalidades, identificar vulnerabilidades exploradas e desenvolver contramedidas eficazes para proteger sistemas. Embora desafiadora, a engenharia reversa oferece uma visão aprofundada das ameaças cibernéticas, permitindo que organizações se defendam contra ataques e melhorem continuamente sua segurança.

Amante por tecnologia Especialista em Cibersegurança e Big Data, Formado em Administração de Infraestrutura de Redes, Pós-Graduado em Ciências de Dados e Big Data Analytics e Machine Learning, Com MBA em Segurança da Informação, Escritor do livro ” Cibersegurança: Protegendo a sua Reputação Digital”.