Em um ambiente digital cada vez mais ameaçado por ataques cibernéticos, as empresas e administradores de rede estão sempre em busca de soluções eficazes para proteger suas infraestruturas. Uma dessas soluções é o honeypot, uma ferramenta de segurança projetada para atrair e enganar atacantes, oferecendo um meio de monitorar suas atividades e aprender com suas técnicas. Neste artigo, vamos explorar o que é um honeypot, como ele funciona, os diferentes tipos disponíveis e como ele pode melhorar a segurança de uma rede.

O Que é um Honeypot?

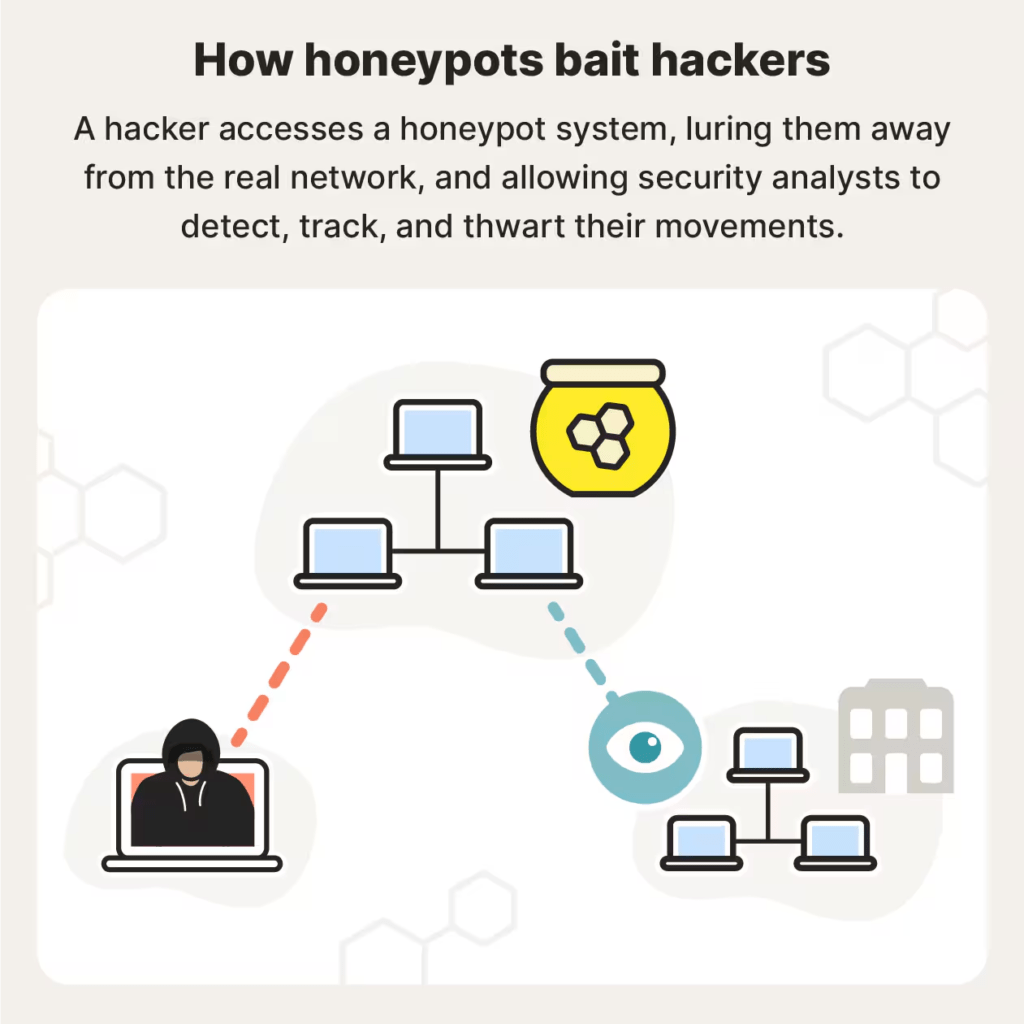

Um honeypot é um sistema ou recurso de rede configurado para parecer um alvo legítimo para hackers, mas que na verdade serve para enganar e capturar informações sobre tentativas de ataque. A ideia por trás de um honeypot é criar um ambiente falso, mas atraente o suficiente para atrair atacantes e permitir que eles interajam com o sistema. Ao fazer isso, os administradores de segurança podem monitorar o comportamento dos invasores em tempo real e coletar dados valiosos sobre suas táticas, ferramentas e metodologias.

Essencialmente, um honeypot age como uma “armadilha” digital, criando um ponto vulnerável que, em vez de prejudicar o sistema real, serve como uma isca para estudar as intenções e ações dos invasores.

Como Funciona um Honeypot?

O honeypot é configurado para parecer um sistema legítimo, mas é isolado dos recursos críticos da rede, garantindo que qualquer tentativa de ataque não afete a operação real do ambiente de TI. Ele é construído para ter vulnerabilidades aparentes, como portas abertas, serviços desatualizados ou senhas fracas, tudo com o objetivo de atrair atacantes. No entanto, o sistema está equipado com ferramentas de monitoramento para registrar todas as atividades suspeitas.

Quando um hacker tenta comprometer o honeypot, o sistema registra informações detalhadas, como:

- Endereços IP de origem.

- Métodos de ataque usados.

- Ferramentas e scripts executados.

- Vulnerabilidades exploradas.

Esses dados são então analisados pelos administradores de rede para entender como os ataques foram realizados e, com isso, aplicar melhorias de segurança nos sistemas reais.

Tipos de Honeypots

Existem diferentes tipos de honeypots que podem ser implementados, dependendo do nível de interação com os invasores e das necessidades de segurança da organização. Eles são geralmente classificados em dois tipos principais:

1. Honeypots de Baixa Interação

Os honeypots de baixa interação são sistemas relativamente simples que simulam apenas alguns serviços ou portas abertas para atrair atacantes. Eles são menos complexos e, por isso, apresentam menos risco à infraestrutura, mas também coletam menos informações detalhadas sobre o comportamento dos invasores.

Exemplo: Um servidor configurado para simular um serviço SSH ou FTP vulnerável. Quando um invasor tenta acessar o serviço, o honeypot coleta informações básicas sobre a tentativa de login e o endereço IP do atacante.

2. Honeypots de Alta Interação

Os honeypots de alta interação são sistemas mais avançados que simulam todo o ambiente de um servidor real. Eles permitem que os atacantes interajam com o sistema de forma mais profunda, o que pode levar à coleta de dados mais detalhados e valiosos sobre suas táticas e ferramentas. No entanto, como os invasores têm mais liberdade dentro do sistema, há um risco maior de que possam usar o honeypot para lançar ataques adicionais se não estiver devidamente isolado.

Exemplo: Um servidor de produção completo, com serviços web, bancos de dados e serviços de autenticação configurados para permitir tentativas de invasão. O honeypot registra cada ação do invasor, como os comandos executados, as explorações usadas e as tentativas de movimentação lateral na rede.

Vantagens de Usar um Honeypot

O uso de honeypots pode trazer uma série de benefícios para a segurança da rede, ajudando as empresas a se protegerem contra ataques cibernéticos. Aqui estão algumas das principais vantagens de implementar um honeypot:

1. Detecção Precoce de Ameaças

Uma das principais vantagens de usar um honeypot é a capacidade de detectar tentativas de invasão antes que elas afetem os sistemas reais. Como o honeypot está configurado para ser um alvo atraente, ele pode captar ataques que não seriam detectados por outros sistemas de segurança, como firewalls ou sistemas de detecção de intrusão (IDS).

2. Monitoramento de Atividades de Hackers

Os honeypots oferecem a capacidade de monitorar em tempo real as atividades dos invasores. Isso permite que os administradores de rede obtenham informações detalhadas sobre como os hackers estão tentando comprometer o sistema e quais vulnerabilidades eles estão explorando. Essas informações podem ser usadas para fortalecer as defesas e melhorar as políticas de segurança.

3. Identificação de Novas Táticas e Ferramentas

Ao observar os invasores em um honeypot, as equipes de segurança podem descobrir novas técnicas, scripts e ferramentas utilizadas por hackers. Isso é particularmente útil para se manter à frente das ameaças emergentes, já que as informações coletadas podem ser aplicadas para mitigar vulnerabilidades ainda desconhecidas em sistemas reais.

4. Desvio de Ataques dos Sistemas Reais

Ao direcionar os atacantes para o honeypot, a organização está efetivamente desviando as tentativas de ataque para um ambiente controlado e seguro. Isso reduz as chances de que sistemas críticos sejam comprometidos, pois o atacante pode gastar tempo e esforço interagindo com o honeypot, acreditando que está invadindo um sistema legítimo.

5. Melhoria Contínua da Segurança

Os dados coletados pelos honeypots são valiosos para o processo de melhoria contínua da segurança. As organizações podem usar essas informações para ajustar suas políticas de firewall, atualizar sistemas vulneráveis, aplicar patches de segurança e treinar suas equipes de segurança com base nos padrões de ataque observados.

Exemplos de Utilização de Honeypots

A implementação de honeypots pode ser personalizada de acordo com as necessidades de segurança da organização. Abaixo estão alguns exemplos práticos de como os honeypots podem ser utilizados em diferentes contextos:

1. Proteção de Servidores Web

Um honeypot pode ser configurado para parecer um servidor web vulnerável, atraindo hackers que buscam explorar falhas em aplicativos web. Isso pode incluir vulnerabilidades como injeção de SQL ou XSS. O honeypot registra os métodos de exploração e os invasores, permitindo que as equipes de segurança apliquem as correções necessárias aos servidores reais.

2. Detecção de Ataques DDoS

Honeypots podem ser usados para detectar tentativas de ataques DDoS (Distributed Denial of Service). Ao configurar um honeypot para parecer um servidor crítico, as equipes de segurança podem identificar fontes de tráfego malicioso antes que o ataque afete sistemas reais.

3. Monitoramento de Tentativas de Invasão a Sistemas IoT

Dispositivos IoT (Internet das Coisas) são frequentemente alvos de hackers devido às suas vulnerabilidades. Um honeypot IoT pode ser implantado para monitorar tentativas de invasão a dispositivos conectados, como câmeras de segurança, sensores ou dispositivos inteligentes. Isso ajuda a identificar padrões de ataque específicos para IoT.

Conheça algumas soluções Honeypot existentes

Soluções Honeypot Comerciais

1. Symantec Deception

A solução de Symantec oferece uma plataforma completa de cibersegurança baseada em “deception technology”, incluindo honeypots. A tecnologia usa iscas, honeypots e sistemas falsos para atrair invasores e monitorar suas atividades. Ele é parte de uma suíte de defesa mais ampla, projetada para detectar, enganar e retardar invasores.

Principais características:

- Integração com outras ferramentas de segurança da Symantec.

- Análise de comportamento dos atacantes.

- Relatórios detalhados de incidentes e recomendações de segurança.

2. TrapX Security

O TrapX é uma solução de segurança que foca em “deception”, oferecendo honeypots e honeynets para detectar invasões em tempo real. A plataforma permite a implantação de iscas em toda a rede, criando armadilhas para os atacantes, e oferece relatórios detalhados sobre suas ações.

Principais características:

- Detecta atividades de ataque em tempo real.

- Implantação de honeypots virtuais para simular ativos críticos.

- Ferramentas avançadas de análise forense para examinar as táticas dos invasores.

3. Rapid7 InsightIDR

Embora o InsightIDR da Rapid7 seja uma solução de detecção e resposta de incidentes, ele integra honeypots como parte de seu pacote de recursos. Isso permite que os administradores criem armadilhas para identificar comportamentos suspeitos dentro de sua rede.

Principais características:

- Identificação rápida de comportamento anômalo.

- Honeypots integrados ao sistema de detecção de ameaças.

- Relatórios centralizados e insights acionáveis.

Soluções Honeypot Open-Source

1. Kippo

O Kippo é um honeypot SSH de alta interação projetado para registrar todas as atividades de shell dos atacantes. Ele simula um sistema SSH vulnerável para atrair ataques de força bruta e permite que os administradores vejam as interações dos invasores com o sistema.

Principais características:

- Simulação de um shell completo.

- Gravação de todas as interações realizadas pelos atacantes.

- Excelente ferramenta para estudar ataques SSH e coleta de dados de força bruta.

2. Cowrie

O Cowrie é uma versão mais avançada do Kippo, também focado em simular um ambiente SSH vulnerável. Ele oferece funcionalidades adicionais, como a simulação de um sistema de arquivos, permitindo que os atacantes naveguem e executem comandos como fariam em um servidor real.

Principais características:

- Simulação de um sistema de arquivos realista.

- Suporte para download de arquivos (simulados).

- Registro detalhado de atividades de atacantes.

3. Dionaea

O Dionaea é um honeypot projetado para capturar malware através da exploração de vulnerabilidades. Ele é um honeypot de baixa interação, mas é capaz de capturar uma ampla gama de malwares para análise posterior, o que o torna uma excelente ferramenta para estudo de comportamento malicioso.

Principais características:

- Capaz de capturar malwares que exploram vulnerabilidades de rede.

- Suporte para múltiplos protocolos, incluindo SMB e HTTP.

- Excelente ferramenta para análise forense de malware.

4. Honeyd

O Honeyd é um honeypot de baixa interação que permite a simulação de vários sistemas operacionais e serviços em uma única máquina. Ele é altamente configurável, permitindo que os administradores definam diferentes perfis para os sistemas simulados, como servidores Windows ou Linux.

Principais características:

- Simulação de múltiplos sistemas operacionais e serviços.

- Funciona com perfis configuráveis para simular diferentes tipos de hosts.

- Ferramenta leve e flexível para redes maiores.

5. T-Pot

O T-Pot é uma plataforma de honeypot “all-in-one”, baseada no Docker, que inclui várias ferramentas de honeypot open-source integradas. Ele é fácil de implantar e oferece uma solução abrangente para capturar e analisar atividades maliciosas em uma rede.

Principais características:

- Inclui honeypots como Cowrie, Dionaea, e outros.

- Interface web para monitoramento e análise.

- Fácil de configurar e gerenciar, ideal para administradores que desejam um honeypot versátil.

6. Glastopf

O Glastopf é um honeypot voltado para a detecção de ataques a aplicativos web. Ele simula vulnerabilidades comuns de aplicativos web, como injeção de SQL e LFI (Local File Inclusion), e permite o registro detalhado das atividades dos atacantes.

Principais características:

- Focado em vulnerabilidades web.

- Detecção de exploits para aplicações PHP, SQL Injection, e mais.

- Ferramenta útil para observar padrões de ataques web.

Limitações e Riscos de Usar um Honeypot

Embora os honeypots sejam ferramentas eficazes de segurança, é importante considerar algumas limitações e riscos:

- Risco de Evasão: Hackers experientes podem identificar que estão interagindo com um honeypot e, portanto, evitar ataques mais complexos ou simplesmente desviar-se do alvo.

- Risco de Uso Indevido: Em honeypots de alta interação, há o risco de que invasores usem o sistema como um ponto de lançamento para outros ataques, se ele não estiver devidamente isolado.

- Manutenção e Monitoramento: Honeypots requerem manutenção e monitoramento constantes. Se um honeypot não for monitorado corretamente, ele pode se tornar ineficaz na detecção de ameaças.

Conclusão

Um honeypot é uma ferramenta poderosa para melhorar a segurança cibernética de uma organização. Ele fornece uma maneira proativa de detectar ameaças, estudar o comportamento dos hackers e, mais importante, melhorar continuamente a segurança do sistema. Apesar de algumas limitações, quando bem implementados e monitorados, os honeypots podem ser uma excelente adição a qualquer estratégia de segurança, ajudando a proteger a rede contra ameaças cibernéticas e fornecendo dados valiosos para fortalecer as defesas.

Amante por tecnologia Especialista em Cibersegurança e Big Data, Formado em Administração de Infraestrutura de Redes, Pós-Graduado em Ciências de Dados e Big Data Analytics e Machine Learning, Com MBA em Segurança da Informação, Escritor do livro ” Cibersegurança: Protegendo a sua Reputação Digital”.