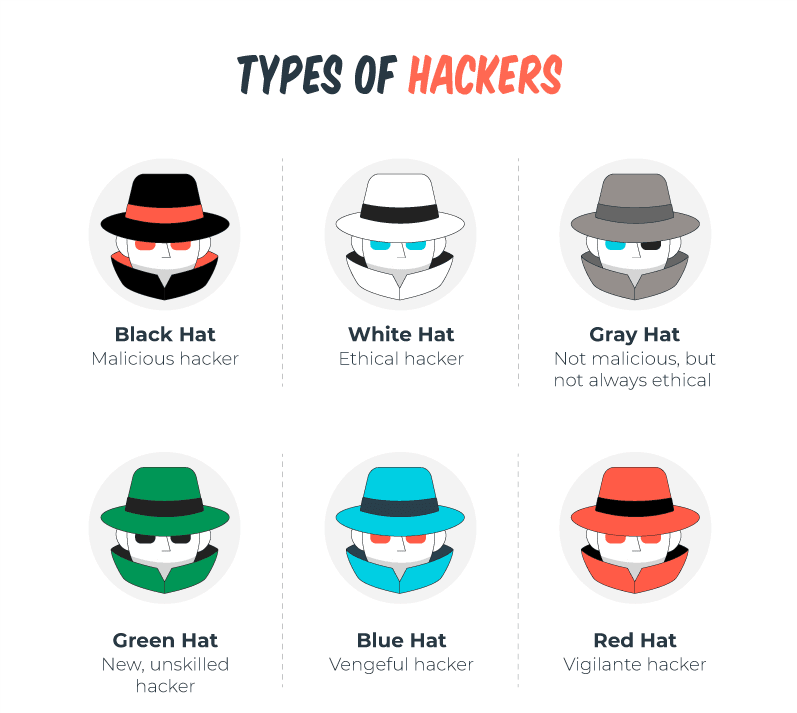

No mundo da cibersegurança, o termo hacker é amplamente utilizado, mas nem sempre com o mesmo significado. A palavra “hacker” pode se referir a indivíduos com habilidades técnicas extraordinárias em computação, programação e redes, mas os intentos e motivações desses indivíduos variam consideravelmente. Neste artigo, vamos explorar os diferentes tipos de hackers, suas motivações e o impacto que eles têm na segurança cibernética.

1. White Hat Hackers (Hackers do Bem)

Os White Hat Hackers, também conhecidos como hackers éticos, são especialistas em segurança cibernética que utilizam suas habilidades para proteger sistemas, redes e dados. Eles são muitas vezes contratados por empresas ou organizações governamentais para testar a segurança de seus sistemas, identificar vulnerabilidades e corrigir possíveis falhas antes que sejam exploradas por hackers mal-intencionados.

Motivações:

- Segurança cibernética: Proteger sistemas contra ataques e violações de dados.

- Legalidade: Operam dentro da lei e com autorização para realizar testes.

- Bug Bounty: Participam de programas de Bug Bounty para descobrir e relatar vulnerabilidades em troca de recompensas.

Exemplo:

- Penetration Testers (Testadores de Penetração) que realizam auditorias de segurança para empresas, identificando pontos fracos antes que cibercriminosos possam explorá-los.

2. Black Hat Hackers (Hackers Maliciosos)

Os Black Hat Hackers são o oposto dos hackers éticos. Eles usam suas habilidades para atividades ilegais ou prejudiciais, como roubo de dados, extorsão, espionagem e destruição de sistemas. Esses hackers invadem sistemas sem permissão, exploram vulnerabilidades e muitas vezes têm motivações financeiras ou políticas.

Motivações:

- Lucro financeiro: Realizam atividades como roubo de informações de cartões de crédito, dados bancários e venda de dados pessoais no mercado negro.

- Sabotagem: Infiltram-se em sistemas para danificar, alterar ou destruir dados críticos.

- Hacktivismo: Embora também possam ser motivados por causas políticas ou sociais, sua abordagem é mais destrutiva e ilegal.

Exemplo:

- Cibercriminosos que espalham ransomware ou invadem sistemas financeiros para roubar dinheiro ou informações valiosas.

3. Gray Hat Hackers

Os Gray Hat Hackers operam em uma zona intermediária entre o bem e o mal. Eles podem invadir sistemas sem permissão, mas não necessariamente para causar danos. Muitas vezes, eles identificam vulnerabilidades em sistemas e relatam os problemas para os proprietários, mas sem seguir os procedimentos legais corretos. Em alguns casos, podem até exigir pagamento para corrigir a falha.

Motivações:

- Curiosidade: Frequentemente hackeiam por desafio ou para testar suas habilidades.

- Recompensas: Embora não sigam os protocolos éticos, podem oferecer suas descobertas em troca de recompensas.

- Ambiguidade legal: Suas ações são frequentemente ilegais, mas sem intenção de causar dano significativo.

Exemplo:

- Hackers que invadem sistemas sem autorização, descobrem vulnerabilidades e oferecem suas descobertas para as empresas afetadas.

4. Hacktivistas

Os Hacktivistas são hackers que utilizam suas habilidades para promover uma causa política, social ou ideológica. Suas ações são geralmente motivadas por ativismo digital e muitas vezes visam expor ou derrubar instituições que eles consideram corruptas, opressivas ou moralmente erradas.

Motivações:

- Causas políticas ou sociais: Atacam governos, corporações ou organizações que, segundo eles, violam direitos humanos ou éticos.

- Exposição de informações: Muitas vezes visam expor dados secretos ou realizar protestos online.

- Justiça social: Podem ser motivados por um desejo de reformar sistemas ou apoiar movimentos de resistência.

Exemplo:

- Anonymous é um famoso coletivo hacktivista que realizou ataques cibernéticos contra governos e grandes corporações em nome de causas como liberdade de expressão e direitos humanos.

5. Script Kiddies

Os Script Kiddies são hackers amadores ou novatos que não têm habilidades técnicas avançadas. Em vez de criar seus próprios ataques, eles utilizam scripts ou ferramentas prontas que foram desenvolvidas por hackers mais experientes. Embora seus ataques possam ser menos sofisticados, eles ainda podem causar sérios danos.

Motivações:

- Fama e diversão: Muitas vezes realizam ataques por diversão ou para ganhar notoriedade entre seus pares.

- Falta de conhecimento técnico: Usam ferramentas prontas sem entender completamente como elas funcionam.

- Vandalismo cibernético: Seu objetivo muitas vezes é simplesmente desfigurar sites ou causar pequenos danos.

Exemplo:

- Adolescentes que utilizam ferramentas de DDoS prontas para derrubar sites apenas por diversão.

6. Blue Hat Hackers

Os Blue Hat Hackers são hackers que buscam vingança pessoal contra indivíduos ou organizações. Diferente dos Black Hat Hackers, eles não têm interesse em causar dano em massa ou obter ganhos financeiros, mas sim em prejudicar um alvo específico como retaliação.

Motivações:

- Vingança: Atacam indivíduos ou empresas que acreditam tê-los prejudicado.

- Raiva pessoal: Podem ser ex-funcionários ou concorrentes que usam hacking para resolver disputas.

Exemplo:

- Um ex-funcionário que tenta se vingar de seu antigo empregador comprometendo seus sistemas ou vazando dados confidenciais.

7. Red Hat Hackers

Os Red Hat Hackers são uma versão mais agressiva dos White Hat Hackers. Embora também combatam hackers mal-intencionados (Black Hats), eles o fazem usando suas próprias táticas agressivas. Ao invés de apenas bloquear ou relatar hackers, os Red Hats muitas vezes retaliam contra os Black Hats, hackeando seus sistemas e causando danos em resposta.

Motivações:

- Combater cibercriminosos: Utilizam táticas ofensivas contra Black Hats.

- Justiça cibernética: Agem como “vigilantes” digitais, punindo hackers maliciosos.

Exemplo:

- Hackers que identificam Black Hats e retaliam diretamente contra eles, destruindo seus sistemas ou divulgando suas informações.

8. Green Hat Hackers

Os Green Hat Hackers são hackers em treinamento ou aspirantes a hackers. Eles estão no início da curva de aprendizado, buscando ganhar experiência e conhecimento para se tornarem White Hat, Black Hat ou qualquer outro tipo de hacker. São curiosos e dedicados, frequentemente participando de comunidades online para aprender e desenvolver suas habilidades.

Motivações:

- Aprendizado: Estão em busca de conhecimento e experiência em hacking.

- Desenvolvimento de habilidades: Participam de fóruns e experimentam técnicas de hacking em ambientes controlados.

Exemplo:

- Estudantes de cibersegurança que praticam em laboratórios e desafios de hacking ético.

Conclusão

Os hackers são um grupo diversificado de indivíduos com diferentes níveis de habilidade e motivações. Enquanto os White Hats trabalham para proteger e fortalecer a segurança, os Black Hats buscam explorar vulnerabilidades para ganho pessoal ou financeiro. Outros grupos, como os Gray Hats, Hacktivistas e Script Kiddies, ocupam zonas mais cinzentas, com intenções variadas que podem ser tanto prejudiciais quanto benignas.

Entender os diferentes tipos de hackers e suas motivações é fundamental para desenvolver defesas eficazes contra ataques cibernéticos. Ao reconhecer essas distinções, as organizações podem estar mais bem preparadas para proteger seus sistemas e dados de uma ampla gama de ameaças.

Amante por tecnologia Especialista em Cibersegurança e Big Data, Formado em Administração de Infraestrutura de Redes, Pós-Graduado em Ciências de Dados e Big Data Analytics e Machine Learning, Com MBA em Segurança da Informação, Escritor do livro ” Cibersegurança: Protegendo a sua Reputação Digital”.