Em 26 de novembro de 2024, duas falhas críticas foram descobertas no popular plug-in CleanTalk’s Spam Protection, Anti-Spam, FireWall, amplamente utilizado em sites WordPress para proteção contra spam. As vulnerabilidades, rastreadas como CVE-2024-10542 e CVE-2024-10781, possuem uma pontuação CVSS de 9,8, destacando seu potencial de risco extremo. Essas falhas permitem que invasores não autenticados instalem e ativem plug-ins maliciosos, abrindo caminho para a execução remota de código (RCE) e outras explorações.

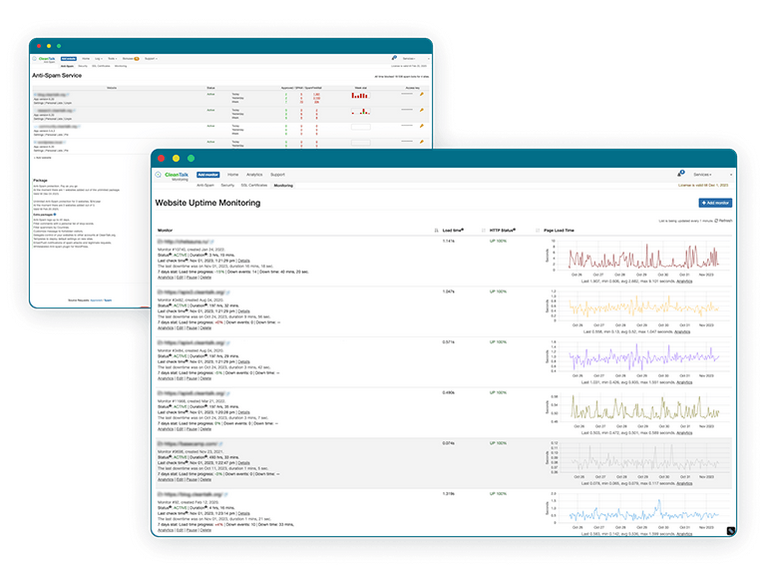

Com mais de 200.000 instalações ativas, o CleanTalk é uma solução amplamente usada por administradores de sites para bloquear comentários de spam, registros fraudulentos e pesquisas maliciosas. Neste artigo, exploramos as falhas, seu impacto, e as medidas necessárias para proteger sites WordPress contra essas ameaças.

Detalhes das Vulnerabilidades

CVE-2024-10781: Instalação Arbitrária de Plug-ins

Essa vulnerabilidade ocorre devido a uma verificação inadequada do valor api_key na função execute. Todas as versões do plug-in até a versão 6.44 são suscetíveis.

Impacto:

- Um invasor pode explorar essa falha para instalar e ativar plug-ins arbitrários sem autenticação.

- Caso o plug-in ativado tenha suas próprias vulnerabilidades, o invasor pode explorar essas falhas para comprometer o sistema completamente.

CVE-2024-10542: Desvio de Autorização por Falsificação de DNS

Essa vulnerabilidade surge de uma falha na função checkWithoutToken, que permite um desvio de autorização utilizando falsificação reversa de DNS.

Impacto:

- Explorações bem-sucedidas permitem que o invasor ative, desative ou até desinstale plug-ins sem qualquer validação.

Pontuação de Risco

Ambas as vulnerabilidades foram classificadas com uma pontuação CVSS de 9,8 de um máximo de 10. Isso as torna falhas de risco crítico, especialmente devido à possibilidade de execução remota de código (RCE).

Como Essas Falhas Funcionam?

As vulnerabilidades estão relacionadas a falhas no controle de autorização do plug-in. Os ataques podem ser realizados da seguinte forma:

- Exploração do CVE-2024-10781:

- Um invasor explora a ausência de validação no valor

api_keypara instalar plug-ins arbitrários.

- Um invasor explora a ausência de validação no valor

- Exploração do CVE-2024-10542:

- Utilizando falsificação de DNS, o atacante consegue contornar as verificações de autorização e manipular plug-ins instalados.

- Execução Remota de Código (RCE):

- Após ativar um plug-in malicioso ou vulnerável, o invasor pode executar código PHP no servidor, comprometer a segurança do site e obter controle total sobre o sistema.

Impacto no Ecossistema WordPress

As consequências dessas vulnerabilidades vão além do comprometimento individual de sites:

- Risco de Redes Botnet:

- Sites comprometidos podem ser utilizados para integrar redes de bots, que distribuem spam ou executam ataques DDoS.

- Roubo de Credenciais:

- Malwares implantados por plug-ins maliciosos podem clonar credenciais de login, expondo dados confidenciais.

- Redirecionamento de Visitantes:

- Sites comprometidos podem ser manipulados para redirecionar visitantes para páginas fraudulentas ou contendo malware.

- Perda de Reputação:

- Visitantes podem perder a confiança no site ao serem expostos a anúncios falsos ou malware.

Medidas de Proteção

Usuários do CleanTalk’s Spam Protection são aconselhados a adotar imediatamente as seguintes medidas:

1. Atualização do Plug-in

A Palo Alto Networks corrigiu as falhas nas versões 6.44 e 6.45. Certifique-se de que todos os sites utilizem a versão mais recente.

2. Verificação de Segurança

- Realize uma varredura completa no site com ferramentas como Wordfence ou Sucuri para identificar possíveis compromissos.

- Certifique-se de que nenhum plug-in malicioso foi instalado.

3. Restrições de Acesso

- Restrinja o acesso ao painel de administração do WordPress a endereços IP confiáveis.

- Implemente autenticação multifator (MFA) para todos os administradores.

4. Monitoramento Contínuo

- Utilize ferramentas de monitoramento para identificar atividades suspeitas, como alterações em plug-ins ou arquivos críticos.

5. Desconfie de Comportamentos Anômalos

- Verifique se o site apresenta redirecionamentos inesperados ou perda de desempenho, sinais de possível comprometimento.

Alertas Complementares: Campanhas Maliciosas em Sites WordPress

Além das vulnerabilidades no CleanTalk, outras campanhas recentes têm explorado sites WordPress para injetar código malicioso. Essas campanhas podem:

- Redirecionar visitantes para sites fraudulentos.

- Descartar malware que captura senhas administrativas.

- Executar código PHP arbitrário no servidor.

Por isso, manter-se atualizado sobre as últimas ameaças e vulnerabilidades no ecossistema WordPress é essencial para proteger sua presença online.

Conclusão

As vulnerabilidades críticas CVE-2024-10542 e CVE-2024-10781 no plug-in CleanTalk’s Spam Protection são um alerta para todos os administradores de sites WordPress sobre a importância de manter seus sistemas atualizados e monitorados. Com mais de 200.000 instalações afetadas, essas falhas expõem a infraestrutura de muitos sites a invasões graves, incluindo instalação de plug-ins maliciosos e execução remota de código.

Atualizar o plug-in para as versões corrigidas e implementar práticas robustas de segurança são passos cruciais para mitigar esses riscos. Em um cenário onde as ameaças cibernéticas estão em constante evolução, a proatividade é a melhor defesa.

Amante por tecnologia Especialista em Cibersegurança e Big Data, Formado em Administração de Infraestrutura de Redes, Pós-Graduado em Ciências de Dados e Big Data Analytics e Machine Learning, Com MBA em Segurança da Informação, Escritor do livro ” Cibersegurança: Protegendo a sua Reputação Digital”.