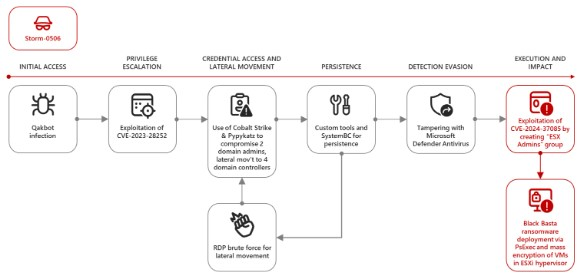

A CVE-2024-37085 é uma vulnerabilidade crítica no VMware ESXi, que está sendo explorada por diversos grupos de ransomware, incluindo o notório BlackByte. Esta falha de segurança representa uma ameaça significativa, pois permite que atacantes obtenham controle total sobre hypervisores ESXi, especialmente aqueles integrados ao Active Directory (AD). Neste artigo, exploraremos como essa vulnerabilidade é explorada, as consequências dessa exploração, e as medidas necessárias para proteger sua infraestrutura.

Detalhes da CVE-2024-37085

A CVE-2024-37085 é uma vulnerabilidade de bypass de autenticação que afeta hypervisores VMware ESXi vinculados ao Active Directory. O problema ocorre porque, ao adicionar um usuário ao grupo “ESX Admins”, esse usuário recebe automaticamente privilégios administrativos completos sobre o hypervisor ESXi, sem validação adequada. Isso permite que atacantes que comprometam uma conta de AD com permissões suficientes adicionem usuários ao grupo e obtenham controle total sobre o sistema ESXi.

Exploração pelo Ransomware BlackByte

O grupo de ransomware BlackByte tem explorado ativamente a CVE-2024-37085 para comprometer ambientes virtualizados, particularmente em servidores VMware ESXi. O BlackByte é conhecido por criptografar dados e exigir resgate, mas o impacto vai além da simples criptografia. Uma vez que os atacantes ganham acesso administrativo, eles podem:

- Roubar Dados Sensíveis: Extraem dados críticos de máquinas virtuais (VMs) hospedadas.

- Movimentação Lateral: Usam o acesso obtido para se mover lateralmente na rede, comprometendo outras partes da infraestrutura.

- Destruição de Ambientes Virtuais: Encriptam os sistemas de arquivos dos hypervisores ESXi, causando interrupções severas nas operações de negócios.

Medidas de Correção e Mitigação

1. Aplicar Atualizações de Segurança

A VMware lançou atualizações de segurança para corrigir essa vulnerabilidade. As atualizações estão disponíveis no ESXi 8.0 Update 3 e no VMware Cloud Foundation 5.2. Para versões anteriores, como o ESXi 7.0, foram disponibilizadas soluções alternativas que devem ser implementadas imediatamente.

2. Monitoramento e Reforço do Active Directory

Além de aplicar as atualizações, é crucial que os administradores monitorem continuamente o Active Directory (AD). A recomendação é:

- Monitorar Grupos de AD: Verificar regularmente a criação e modificação do grupo “ESX Admins” para garantir que não haja adições não autorizadas.

- Implementar Políticas de Segurança Reforçadas: Estabelecer políticas de senha robustas e habilitar a autenticação multifator (MFA) para contas de administradores de domínio.

- Revisar Logs de Segurança: Analisar logs de eventos relacionados ao grupo “ESX Admins” para detectar atividades suspeitas.

3. Treinamento da Equipe

Treinar a equipe de TI sobre as melhores práticas de segurança, a importância da aplicação de patches, e a resposta rápida a incidentes é essencial para evitar que vulnerabilidades como a CVE-2024-37085 sejam exploradas.

Conclusão

A CVE-2024-37085 é uma vulnerabilidade séria que, se explorada, pode causar grandes danos a organizações que utilizam VMware ESXi em seus ambientes. A rápida aplicação de patches de segurança e a implementação de medidas de mitigação são essenciais para proteger suas infraestruturas contra ataques de ransomware, como os perpetrados pelo BlackByte. A colaboração entre equipes de segurança e administradores de sistemas é fundamental para garantir a resiliência contra ameaças emergentes.

Amante por tecnologia Especialista em Cibersegurança e Big Data, Formado em Administração de Infraestrutura de Redes, Pós-Graduado em Ciências de Dados e Big Data Analytics e Machine Learning, Com MBA em Segurança da Informação, Escritor do livro ” Cibersegurança: Protegendo a sua Reputação Digital”.